Bu makalede, Ubuntu'da güvenli parola politikalarının nasıl etkinleştirileceğini ve uygulanacağını öğreneceğiz. Ayrıca, kullanıcıları düzenli aralıklarla şifrelerini değiştirmeye zorlayan bir politikanın nasıl ayarlanacağını tartışacağız.

Ubuntu 18'deki prosedürü açıkladığımızı unutmayın.04 LTS sistemi.

Güçlü bir parola şunları içermelidir:

- Büyük harfler

- Küçük harfler

- rakamlar

- Semboller

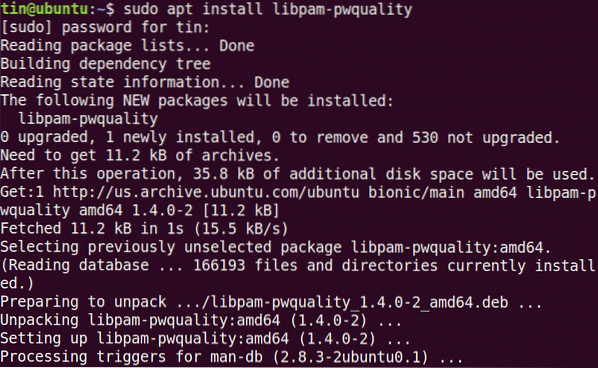

Ubuntu'da güvenli bir parola politikası uygulamak için PAM'ın pwquality modülünü kullanacağız. Bu modülü kurmak için Ctrl+Alt+T kısayolunu kullanarak Terminal'i başlatın. Ardından bu komutu Terminal'de çalıştırın:

$ sudo apt kurulum libpam-pwqualityParola sorulduğunda, sudo parolasını girin.

Şimdi önce “/etc/pam” kopyalayın.Herhangi bir değişikliği yapılandırmadan önce d/common-password” dosyası.

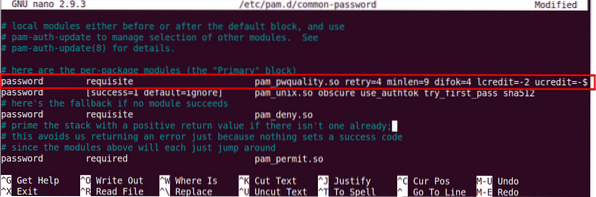

Ardından parola politikalarını yapılandırmak için düzenleyin:

$ sudo nano /etc/pam.d/ortak-şifreAşağıdaki satırı arayın:

Şifre gerekli pam_pwquality.yani tekrar dene=3Ve aşağıdaki ile değiştirin:

şifre gereklipam_pwquality.yani yeniden dene=4 minlen=9 difok=4 kredi=-2 kredi=-2 kredi=

-1 ocredit=-1 red_username force_for_root

Yukarıdaki komuttaki parametrelerin ne anlama geldiğini görelim:

- yeniden denemek: Hayır. bir kullanıcının art arda yanlış şifre girebileceği.

- minlen: Minimum şifre uzunluğu

- çift: Hayır. eski parolaya benzer olabilecek karakter

- kredi: Min Hayır. küçük harflerden

- kredi: Min Hayır. büyük harflerden

- kredi: Min Hayır. rakam

- kredi: Min Hayır. sembollerin

- reddetme_kullanıcı adı: Kullanıcı adını içeren parolayı reddeder

- force_for_root: Ayrıca kök kullanıcı için politikayı uygula

Şimdi şifre politikasındaki değişiklikleri uygulamak için sistemi yeniden başlatın.

$ sudo yeniden başlatmaGüvenli parola ilkesini test edin

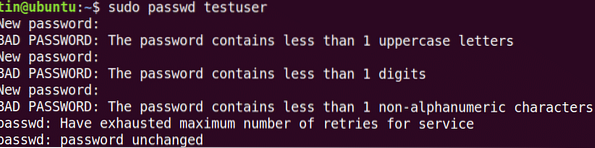

Güvenli parola ilkesini yapılandırdıktan sonra, çalışıp çalışmadığını doğrulamak daha iyidir. Bunu doğrulamak için, yukarıda yapılandırılmış güvenli parola ilkesi gereksinimlerini karşılamayan basit bir parola belirleyin. Bir test kullanıcısı üzerinde kontrol edeceğiz.

Bir kullanıcı eklemek için bu komutu çalıştırın:

$ sudo useradd testuserArdından bir şifre belirleyin.

$ sudo passwd test kullanıcısıŞimdi aşağıdakileri içermeyen bir parola girmeyi deneyin: ·

- Büyük harf

- Hane

- Sembol

Şifre politikası tarafından tanımlanan minimum kriterleri karşılamadıkları için yukarıda denenmiş şifrelerin hiçbirinin kabul edilmediğini görebilirsiniz.

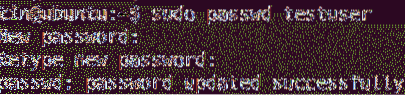

Şimdi şifre politikası tarafından tanımlanan kriterleri karşılayan karmaşık bir şifre eklemeyi deneyin (Toplam uzunluk: Minimum: 1 büyük harf, 1 küçük harf, 1 rakam ve 1 sembol ile 8). Diyelim ki: Abc.89*jpl.

Parolanın artık kabul edildiğini görebilirsiniz.

Şifre son kullanma süresini yapılandırın

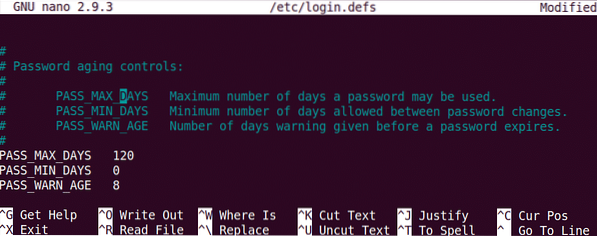

Parolanın düzenli aralıklarla değiştirilmesi, parolaların yetkisiz kullanım süresinin sınırlandırılmasına yardımcı olur. Parola süre sonu politikası “/etc/login” üzerinden yapılandırılabilir.defs” dosyası.Bu dosyayı düzenlemek için bu komutu çalıştırın:

$ sudo nano /etc/login.defsGereksinimlerinize göre aşağıdaki satırları değerlerle ekleyin.

PASS_MAX_DAYS 120PASS_MIN_DAYS 0PASS_WARN_AGE 8 Yukarıda yapılandırılan politikanın yalnızca yeni oluşturulan kullanıcılara uygulanacağını unutmayın. Bu politikayı mevcut bir kullanıcıya uygulamak için “chage” komutunu kullanın.

Yukarıda yapılandırılan politikanın yalnızca yeni oluşturulan kullanıcılara uygulanacağını unutmayın. Bu politikayı mevcut bir kullanıcıya uygulamak için “chage” komutunu kullanın.

chage komutunu kullanmak için sözdizimi şöyledir:

$ chage [seçenekler] kullanıcı adıNot: chage komutunu çalıştırmak için hesabın sahibi olmanız veya root yetkisine sahip olmanız gerekir, aksi takdirde sona erme politikasını görüntüleyemez veya değiştiremezsiniz.

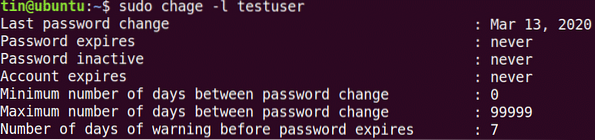

Geçerli parolanın sona erme/eskime ayrıntılarını görüntülemek için komut şudur:

$ sudo chage -l kullanıcı adı

Maksimum No'yu yapılandırmak için. Kullanıcının parolayı değiştirmesi gereken gün sayısı.

$ sudo chage -MMinimum Hayır'ı yapılandırmak için. şifre değişikliği arasında geçen gün sayısı.

$ sudo değiştirme -mParola süresinin dolmasından önce uyarıyı yapılandırmak için:

$ sudo chage -Whepsi bu kadar! Sistem güvenliğini ve güvenliğini sağlamak için kullanıcıları güvenli şifreler kullanmaya ve belirli bir süre sonra bunları düzenli olarak değiştirmeye zorlayan bir politikaya sahip olmak gerekir. Bu makalede tartışılan pam_pwquality ve Chage gibi araçlarla ilgili daha fazla bilgi için kılavuz sayfalarına bakın.

Phenquestions

Phenquestions