Hacklemek

Hacking, bu sistemlere erişmek için bilgisayar ve ağ sistemlerindeki güvenlik açıklarını belirleme ve bunlardan yararlanma sürecidir. Şifre kırma, sisteme erişim sağlamak için kullanılan bir hack türüdür. Bilgisayar korsanlığı, suçluların bir sistemi işgal etmesine, kişisel verileri çalmasına veya dijital cihazlar aracılığıyla herhangi bir şekilde dolandırıcılık yapmasına izin veren bir dolandırıcılık eylemidir.

Hacker Türleri

Bir ağdaki veya bilgisayar sistemindeki güvenlik açıklarını bulan ve bu açıklardan yararlanan kişiye hacker denir. Programlama konusunda çok ileri becerilere ve ağ veya bilgisayar güvenliği konusunda çalışma bilgisine sahip olabilir. Hackerlar altı türe ayrılabilir:

1. Beyaz şapka

Etik Hackerlara Beyaz Şapkalı hackerlar da denir. Bu hacker türü, zayıflıklarını belirlemek ve sistemdeki güvenlik açıklarını değerlendirmek için bir sisteme erişim kazanır.

2. Siyah şapka

Black Hat bilgisayar korsanlarına "kraker" de denir.” Bu hacker türü, kişisel kazanç için bilgisayar ve ağ sistemlerine yetkisiz erişim sağlar. Veri çalmak ve gizlilik haklarını ihlal etmek bu bilgisayar korsanının amacıdır.

3. gri şapka

Gri Şapkalı hackerlar, White Hat ve Black Hat hackerları arasındaki sınırda. Bu bilgisayar korsanları, güvenlik açıklarını belirleme yetkisi olmadan bilgisayar veya ağ sistemlerine girer, ancak bu zayıflıkları sistem sahibine sunar.

4. Senaryo Yenileri

Acemi bilgisayar korsanları, ağ veya bilgisayar sistemlerine erişim sağlamak için diğer bilgisayar korsanları tarafından yapılan çeşitli bilgisayar korsanlığı araçlarını kullanan yeni programcılar veya vasıfsız personeldir.

5. Hack Aktivistleri (“Hacktivistler”)

Hacking Aktivisti veya "Hacktivist" bilgisayar korsanları, web sitelerini veya diğer sistemleri hackleme gerekçesi olarak sosyal, politik veya dini bir gündeme sahip olabilir. Bir Hacktivist genellikle ele geçirilen web sitesine veya sisteme belirli bir amaç için bir mesaj bırakır.

6. Phreaker'lar

Phreakers, bilgisayar veya ağ sistemlerini sömürmek yerine telefonları sömüren hackerlardır.

Etik Hackleme Kuralları

- Ağ veya bilgisayar sistemini hacklemeden önce, sistem sahibinden yazılı izin almalısınız.

- Saldırıya uğramış sistemin sahibinin gizliliğini korumaya en yüksek önceliği verin.

- Ortaya çıkan tüm güvenlik açıklarını, hacklenen sistemin sahibine şeffaf bir şekilde bildirin.

- Bu sistemi veya ürünü kullanan Yazılım ve Donanım satıcıları da sistemin güvenlik açıkları hakkında bilgilendirilmelidir.

Etik hackleme

Organizasyonla ilgili bilgiler, etik hackerlar için en önemli varlıklardan biridir. Kuruluşun imajını korumak ve para kaybını önlemek için bu bilgilerin tüm etik olmayan bilgisayar korsanlığı saldırılarına karşı korunması gerekir. Yabancı korsanlık, bir kuruluş için iş açısından birçok kayba yol açabilir. Etik Hacking, bir bilgisayar veya ağ sistemindeki güvenlik açıklarını veya zayıflıkları tanımlar ve bu güvenlik açıklarını korumak için bir strateji geliştirir.

Etik Hacking: Yasal veya Yasadışı?

Etik Hacking, ancak hacker yukarıdaki bölümde tanımlanan tüm kurallara uyduğu takdirde yasal bir işlemdir. Uluslararası E-Ticaret Konseyi, etik hacker becerileri testi için sertifika programları sağlar. Bu sertifikalar belli bir süre sonra yenilenmelidir. RHC Red Hat ve Kali InfoSec sertifikaları gibi yeterli olacak başka etik korsanlık sertifikaları da vardır.

Gerekli beceriler

Bir Etik Hacker, bir bilgisayara veya ağ sistemine erişmek için belirli becerilere ihtiyaç duyar. Bu beceriler arasında programlamayı bilme, interneti kullanma, problem çözme ve karşı güvenlik algoritmaları geliştirme yer alır.

Programlama dilleri

Bir Etik Hacker, farklı programlama dilleri ile farklı sistemler oluşturulduğundan, birçok programlama diline yeterli düzeyde hakimiyet gerektirir. Belirli bir dili öğrenme fikrinden kaçınılmalı ve platformlar arası dilleri öğrenmeye öncelik verilmelidir. Bu dillerden bazıları aşağıda listelenmiştir:

- HTML (çapraz platform): HTML formlarıyla birlikte web korsanlığı için kullanılır.

- JavaScript (çapraz platform): Java kod komut dosyaları ve siteler arası komut dosyası oluşturma yardımıyla web korsanlığı için kullanılır.

- PHP (çapraz platform): Sunuculardaki güvenlik açıklarını bulmak için HTML ile birleştirilmiş web korsanlığı için kullanılır.

- SQL (çapraz platform): Web uygulamalarında veya veritabanlarında oturum açma işlemini atlamak için SQL enjeksiyonunu kullanarak web korsanlığı için kullanılır.

- Python, Ruby, Bash, Perl (çapraz platform): Otomatik araçlar geliştirmek ve Hacking için komut dosyaları oluşturmak için komut dosyaları oluşturmak için kullanılır.

- C, C++ (çapraz platform): Parola kırma, veri kurcalama, vb. gerçekleştirmek için kabuk kodları ve komut dosyaları aracılığıyla yazmak ve bunlardan yararlanmak için kullanılır.

Ayrıca bilgi edinmek için interneti ve arama motorlarını nasıl kullanacağınızı da bilmelisiniz.

Linux İşletim sistemleri, Etik Hackleme gerçekleştirmek için en iyisidir ve temel ve gelişmiş bilgisayar korsanlığı için çeşitli araçlara ve komut dosyalarına sahiptir.

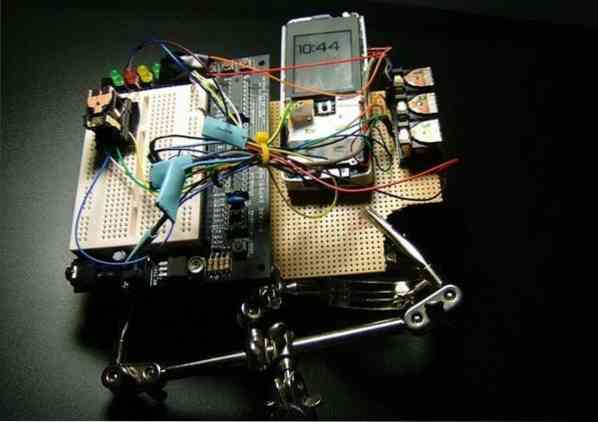

Araçlar

Bu bölüm, en iyi Etik Hackleme araçlarından bazılarını önerir. Etik Hacking gerçekleştirmek için Linux tabanlı bir işletim sistemi kullanmanızı öneririz.

-

Karındeşen John

John the Ripper, çok sayıda kırma modu içeren hızlı ve güvenilir bir araç takımıdır. Bu araç, ihtiyaçlarınıza göre son derece özelleştirilebilir ve yapılandırılabilir. John the Ripper, varsayılan olarak geleneksel DES, bigcrypt, FreeBSD MD5, Blowfish, BSDI, genişletilmiş DES, Kerberos ve MS Windows LM dahil olmak üzere birçok karma türüyle çalışabilir. John ayrıca yalnızca yapılandırılması gereken diğer DES tabanlı açma kodlarını da destekler. Bu araç ayrıca SHA karmaları ve Sun MD5 karmaları üzerinde çalışabilir ve OpenSSH özel anahtarlarını, PDF dosyalarını, ZIP, RAR arşivlerini ve Kerberos TGT'yi destekler.

John the Ripper, unafs (zayıf parolalar hakkında uyarı), unshadows (parolalar ve gölge dosyaları bir arada) ve benzersiz (yinelenenler kelime listesinden kaldırılır) gibi çeşitli amaçlar için birçok komut dosyası içerir.

-

Medusa

Medusa, çok hızlı, güvenilir ve modüler bir tasarıma sahip bir kaba kuvvet oturum açma aracıdır. Medusa, çoklu iş parçacığı tabanlı paralel testler de dahil olmak üzere uzaktan kimlik doğrulamaya izin veren birçok hizmeti destekler. Bu araç, bağımsız kaba kuvvet hizmetlerini destekleyebilen modüler bir tasarıma sahip esnek kullanıcı girişine sahiptir. Medusa ayrıca SMB, HTTP, POP3, MSSQL, SSH sürüm 2 ve daha pek çok protokolü de destekler.

-

hidra

Bu parola saldırı aracı, birkaç saldırı protokolüne sahip merkezi bir paralel oturum açma çatlağıdır. Hydra son derece esnek, hızlı, güvenilir ve yeni modüllerin eklenmesi için özelleştirilebilir. Bu araç, güvenlik uzmanları için çok önemli olan bir sisteme yetkisiz uzaktan erişim sağlayabilir. Hydra, Cisco AAA, Cisco yetkilendirme, FTP, HTTPS GET/POST/PROXY, IMAP, MySQL, MSSQL, Oracle, PostgreSQL, SIP, POP3, SMTP, SSHkey, SSH ve çok daha fazlası ile çalışır.

-

Metasploit Çerçevesi (MSF)

Metasploit Framework, güvenlik açıklarından yararlanabilen ve bunları doğrulayabilen bir sızma testi aracıdır. Bu araç, sosyal mühendislik saldırıları için gereken seçeneklerin çoğunu içerir ve en ünlü istismar ve sosyal mühendislik çerçevelerinden biri olarak kabul edilir. MSF düzenli olarak güncellenir; yeni istismarlar yayınlandıkları anda güncellenir. Bu yardımcı program, güvenlik açığı testi ve sızma testi sistemleri için güvenlik çalışma alanları oluşturmak için kullanılan birçok gerekli aracı içerir.

-

Ettercap

Ettercap, "ortadaki adam" saldırıları için kapsamlı bir araç takımıdır. Bu yardımcı program, canlı bağlantıların koklanmasını, içeriği anında filtrelemeyi destekler. Ettercap, çeşitli protokolleri hem aktif hem de pasif olarak inceleyebilir ve ağ analizinin yanı sıra ana bilgisayar analizi için birçok farklı seçenek içerir. Bu aracın bir GUI arayüzü vardır ve seçeneklerin kullanımı yeni bir kullanıcı için bile kolaydır.

-

Tel köpekbalığı

Wireshark, ücretsiz olarak kullanılabilen paketleri analiz eden en iyi ağ protokollerinden biridir. Wireshark daha önce Ethereal olarak biliniyordu. Bu araç, endüstriler ve eğitim kurumları tarafından yaygın olarak kullanılmaktadır. Wireshark, paket araştırması için "canlı yakalama" yeteneği içerir. Çıktı verileri XML, CSV, PostScript ve düz metin belgelerinde saklanır. Wireshark, ağ analizi ve paket araştırması için en iyi araçtır. Bu araç hem konsol arayüzüne hem de grafik kullanıcı arayüzüne sahiptir; GUI sürümündeki seçeneğin kullanımı çok kolaydır.

-

Nmap (Ağ Eşleştiricisi)

Nmap, “ağ eşleştiricisinin kısaltmasıdır.” Bu araç, bir ağdaki güvenlik açıklarını taramak ve keşfetmek için kullanılan açık kaynaklı bir yardımcı programdır. Nmap, Pentesters ve diğer güvenlik uzmanları tarafından ağlarında çalışan cihazları keşfetmek için kullanılır. Bu araç ayrıca her ana makinenin hizmetlerini ve bağlantı noktalarını görüntüleyerek potansiyel tehditleri ortaya çıkarır.

-

yağmacı

Reaver, WPA/WPA2 parolalarını kurtarmak için Wifi Korumalı Kurulum (WPS) kayıt kuruluşu PIN'lerine karşı kaba bir güç uygular. Reaver, güvenilir ve etkili bir WPS saldırı aracı olarak tasarlanmıştır ve çok çeşitli erişim noktalarına ve WPS çerçevelerine karşı test edilmiştir. Reaver, erişim noktasına bağlı olarak, istenen erişim noktası WPA/WPA2 güvenli şifresini 4-10 saat içinde kurtarabilir. Ancak fiili uygulamada bu süre yarıya indirilebilir.

-

Otopsi

Autopsy, hızlı veri kurtarma ve karma filtreleme için hepsi bir arada adli tıp aracıdır. Bu araç, PhotoRec kullanarak ayrılmamış alandan silinen dosyaları ve medyayı parçalar. Otopsi ayrıca EXIF uzantılı multimedyayı da çıkarabilir. Ayrıca Otopsi, STIX kitaplığını kullanarak uzlaşma göstergesini tarar. Bu araç, GUI arayüzünün yanı sıra komut satırında da mevcuttur.

Sonuç

Bu makale, Ethical Hacking için gereken beceriler, bu eylemi gerçekleştirmek için gereken diller ve Ethical Hacker'ların ihtiyaç duyduğu en iyi araçlar dahil olmak üzere Ethical Hacking'in bazı temel kavramlarını ele aldı.

Phenquestions

Phenquestions