Son kullanıcılar, Okta'nın AWS ile entegrasyonu sayesinde bir veya daha fazla AWS hesabının kimliğini doğrulamak ve belirli konumlara erişim elde etmek için SAML SSO'yu kullanabilir. Okta yöneticileri, bir veya daha fazla AWS'den Okta'ya rol indirebilir ve bunları kullanıcılara atayabilir. Ayrıca Okta yöneticileri, Okta'yı kullanarak kimliği doğrulanmış kullanıcı oturumunun uzunluğunu da ayarlayabilir. AWS kullanıcı rollerinin bir listesini içeren AWS ekranları, son kullanıcılara sağlanır. Kimliği doğrulanmış oturumun uzunluğu için izinlerini belirleyecek olan, üstlenecekleri bir oturum açma rolü seçebilirler.

Okta'ya tek bir AWS hesabı eklemek için aşağıda verilen talimatları izleyin:

Okta'yı Kimlik Sağlayıcı olarak Yapılandırma:

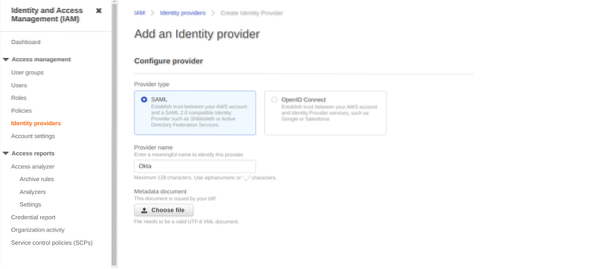

Öncelikle Okta'yı Kimlik Sağlayıcı olarak yapılandırmanız ve bir SAML bağlantısı kurmanız gerekir. AWS konsolunuza giriş yapın ve açılır menüden “Kimlik ve Erişim Yönetimi” seçeneğini seçin. Menü çubuğundan, "Kimlik Sağlayıcılar"ı açın ve "Sağlayıcı Ekle"ye tıklayarak kimlik sağlayıcılar için yeni bir örnek oluşturun.” Sağlayıcıyı Yapılandır ekranı olarak bilinen yeni bir ekran görünecektir.

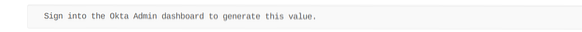

Burada “Sağlayıcı Türü” olarak “SAML”yi seçin, “Sağlayıcı adı” olarak “Okta” girin ve aşağıdaki satırı içeren Meta Veri Belgesini yükleyin:

Kimlik Sağlayıcıyı yapılandırmayı bitirdikten sonra, Kimlik Sağlayıcılar listesine gidin ve az önce geliştirdiğiniz Kimlik Sağlayıcı için “Sağlayıcı ARN” değerini kopyalayın.

Kimlik Sağlayıcıyı Güvenilir Kaynak Olarak Ekleme:

Okta'yı, Okta'nın alabileceği ve kullanıcılara atayabileceği Kimlik Sağlayıcı olarak yapılandırdıktan sonra, mevcut IAM konumlarını oluşturabilir veya güncelleyebilirsiniz. Okta SSO, kullanıcılarınıza yalnızca önceden yüklenmiş Okta SAML Kimlik Sağlayıcısına erişim izni verecek şekilde yapılandırılmış rolleri sunabilir.

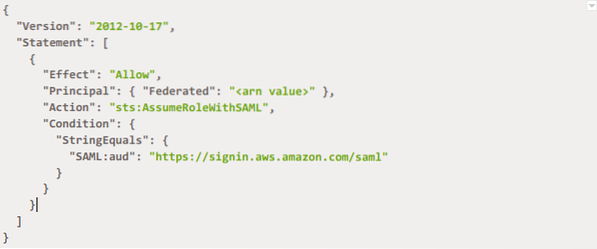

Hesapta zaten mevcut olan rollere erişim vermek için önce menü çubuğundaki "Roller" seçeneğinden Okta SSO'nun kullanmasını istediğiniz rolü seçin. Metin ilişkisi sekmesinden bu rol için "Güven İlişkisini" düzenleyin. Okta'da TOA'nın daha önce yapılandırdığınız SAML Kimlik Sağlayıcısını kullanmasına izin vermek için IAM güven ilişkisi politikasını değiştirmeniz gerekir. Poliçeniz boşsa aşağıdaki kodu yazıp üzerine yazın

Aksi takdirde, önceden yazılmış belgeyi düzenlemeniz yeterlidir. Yeni bir role erişim vermek istiyorsanız, Roller sekmesinden Rol Oluştur'a gidin. Güvenilir varlık türü için SAML 2'yi kullanın.0 federasyon. SAML sağlayıcısı olarak IDP adını seçtikten sonra izne geçin, i.e., Okta ve yönetim ve programatik kontrol erişimine izin verme. Bu yeni role atanacak ilkeyi seçin ve yapılandırmayı tamamlayın.

Rolleri indirmek için Okta için API Erişim anahtarı oluşturma:

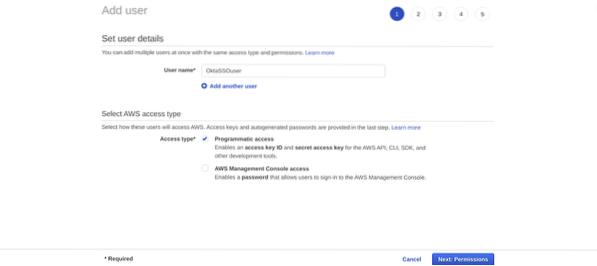

Okta'nın hesabınızdan olası roller listesini otomatik olarak içe aktarması için benzersiz izinlere sahip bir AWS kullanıcısı oluşturun. Bu, yöneticilerin kullanıcıları ve grupları belirli AWS rollerine atamasını hızlı ve güvenli hale getirir. Bunu yapmak için öncelikle konsoldan IAM'yi seçin. Bu listede, o panelden Kullanıcılar'a ve Kullanıcı Ekle'ye tıklayın.

Kullanıcı adını ekledikten ve programatik erişim sağladıktan sonra İzinler'e tıklayın. "Politikaları ekle" seçeneğini doğrudan seçtikten sonra Politika Oluştur ve "Politika oluştur" u tıklayın.” Aşağıda verilen kodu ekleyin, Politika Belgeniz şöyle görünecektir:

Ayrıntılar için gerekirse AWS belgelerine bakın. Politikanızın tercih edilen adını girin. Kullanıcı Ekle sekmenize geri dönün ve son oluşturulan politikayı buna ekleyin. Yeni oluşturduğunuz politikayı arayın ve seçin. Şimdi görüntülenen tuşları kaydedin, i.e., Erişim Anahtarı Kimliği ve Gizli Erişim Anahtarı.

AWS hesabı Federasyonu'nu yapılandırma:

Yukarıdaki adımların tümünü tamamladıktan sonra, AWS hesap federasyon Uygulamasını açın ve Okta'da bazı varsayılan ayarları değiştirin. Oturum Aç sekmesinde, ortam türünüzü düzenleyin. ACS URL'si, ACS URL alanında ayarlanabilir. Genel olarak, ACS URL alanı isteğe bağlıdır; ortam türünüz zaten belirtilmişse eklemeniz gerekmez. Okta'yı yapılandırırken oluşturduğunuz kimlik sağlayıcının Sağlayıcı ARN değerini girin ve oturum süresini de belirtin. Tüm Rollere Katıl seçeneğine tıklayarak herhangi birine atanan mevcut tüm rolleri birleştirin.

Tüm bu değişiklikleri kaydettikten sonra, lütfen bir sonraki sekmeyi seçin, i.e., Sağlama sekmesi ve özelliklerini düzenleyin. AWS Account Federation uygulama entegrasyonu, sağlamayı desteklemiyor. API entegrasyonunu etkinleştirerek kullanıcı ataması sırasında kullanılan AWS rollerinin listesini indirmek için Okta'ya API erişimi sağlayın. Erişim anahtarlarını oluşturduktan sonra kaydettiğiniz anahtar değerlerini ilgili alanlara girin. Tüm bağlı hesaplarınızın kimliklerini sağlayın ve API kimlik bilgilerini test et seçeneğine tıklayarak API kimlik bilgilerini doğrulayın.

Tüm işlevleri ve izinleri güncellemek için Kullanıcılar Oluşturun ve Hesap Özniteliklerini Değiştirin. Şimdi, Kişileri Ata ekranından SAML bağlantısını test edecek bir test kullanıcısı seçin. Kullanıcı Atama Ekranında bulunan SAML Kullanıcı rollerinden o test kullanıcısına atamak istediğiniz tüm kuralları seçin. Atama işlemini tamamladıktan sonra, test Okta'nın panosunda bir AWS simgesi görüntüleniyor. Test kullanıcı hesabında oturum açtıktan sonra bu seçeneğe tıklayın. Size tahsis edilen tüm görevlerin bir ekranını göreceksiniz.

Sonuç:

SAML, kullanıcıların bir dizi yetkilendirilmiş kimlik bilgilerini kullanmasına ve daha fazla oturum açmadan diğer SAML özellikli web uygulamaları ve hizmetlerine bağlanmasına olanak tanır. AWS SSO, çeşitli AWS kayıtlarına, hizmetlerine ve uygulamalarına federe erişimi yarı yolda denetlemeyi kolaylaştırır ve müşterilere atanan tüm kayıtlara, hizmetlere ve uygulamalara tek bir noktadan tek oturum açma deneyimi sunar. AWS SSO, kişinin kendi seçeceği bir Kimlik Sağlayıcı ile çalışır.e., SAML protokolü aracılığıyla Okta veya Azure.

Phenquestions

Phenquestions