Genellikle, bir rootkit'in varlığı tespit edildiğinde, kurbanın işletim sistemini ve yeni donanımı yeniden yüklemesi, değiştirme birimine aktarılacak dosyaları analiz etmesi ve en kötü durumda donanımın değiştirilmesi gerekecektir.Yanlış pozitiflerin olasılığını vurgulamak önemlidir, bu chkrootkit'in ana sorunudur, bu nedenle bir tehdit algılandığında, önlem almadan önce ek alternatifler çalıştırmak tavsiye edilir, bu eğitim ayrıca rkhunter'ı bir alternatif olarak kısaca inceleyecektir. Bu öğreticinin Debian ve tabanlı Linux dağıtımları kullanıcıları için optimize edildiğini söylemek de önemlidir, diğer dağıtım kullanıcıları için tek sınırlama kurulum kısmıdır, chkrootkit kullanımı tüm dağıtımlar için aynıdır.

Rootkit'lerin kötü amaçlı yazılımları gizleyerek amaçlarına ulaşmak için çeşitli yolları olduğundan, Chkrootkit bu yolları karşılamak için çeşitli araçlar sunar. Chkrootkit, ana chkrootkit programını ve aşağıda listelenen ek kitaplıkları içeren bir araç takımıdır:

chkrootkit: Kodun bozulup bozulmadığını öğrenmek için işletim sistemi ikili dosyalarını rootkit değişiklikleri için kontrol eden ana program.

ifpromisc.c: arayüzün karışık modda olup olmadığını kontrol eder. Bir ağ arabirimi karışık moddaysa, ağ trafiğini yakalamak ve daha sonra analiz etmek üzere bir saldırgan veya kötü amaçlı yazılım tarafından kullanılabilir.

chklastlog.c: son günlük silme işlemlerini kontrol eder. Lastlog, son oturum açma bilgilerini gösteren bir komuttur. Sistem yöneticisi oturum açma bilgilerini öğrenmek için bu komutu kontrol ederse, bir saldırgan veya rootkit dosyayı algılamayı önlemek için değiştirebilir.

chkwtmp.c: wtmp silme işlemlerini kontrol eder. Önceki komut dosyasına benzer şekilde, chkwtmp, izinsiz girişlerin algılanmasını önlemek için bir rootkit'in girişleri değiştirmesi durumunda, üzerinde yapılan değişiklikleri algılamaya çalışmak için kullanıcıların oturum açmaları hakkında bilgiler içeren wtmp dosyasını kontrol eder.

check_wtmpx.c: Bu betik yukarıdaki ile aynıdır ancak Solaris sistemleri.

chkproc.c: LKM (Yüklenebilir Çekirdek Modülleri) içindeki truva atı belirtilerini kontrol eder.

chkdirler.c: yukarıdakiyle aynı işleve sahiptir, çekirdek modülleri içindeki truva atlarını kontrol eder.

Teller.c: rootkit'in doğasını gizlemeyi amaçlayan hızlı ve kirli dizelerin değiştirilmesi.

chkutmp.c: bu chkwtmp'ye benzer ancak bunun yerine utmp dosyasını kontrol eder.

Çalıştırdığımızda yukarıda belirtilen tüm komut dosyaları yürütülür chkrootkit.

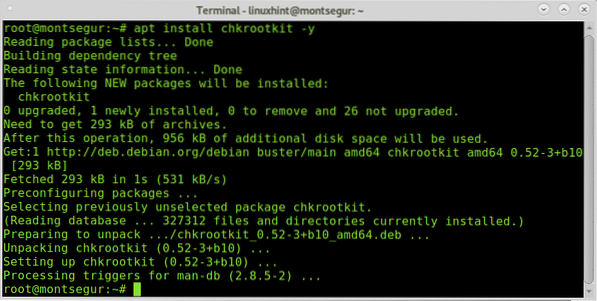

Debian ve tabanlı Linux dağıtımlarına chkrootkit yüklemeye başlamak için şunu çalıştırın:

# uygun kurulum chkrootkit -y

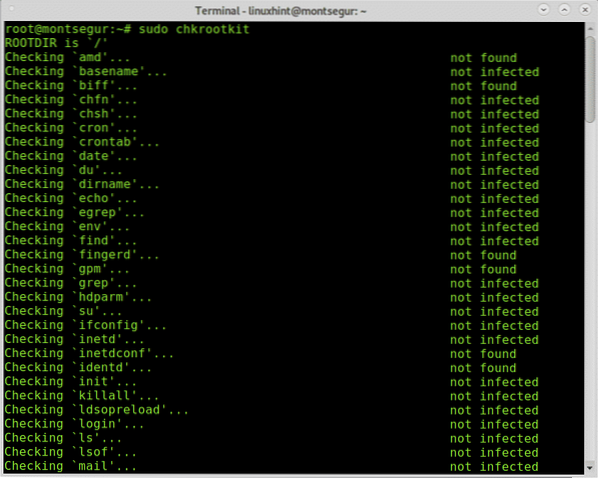

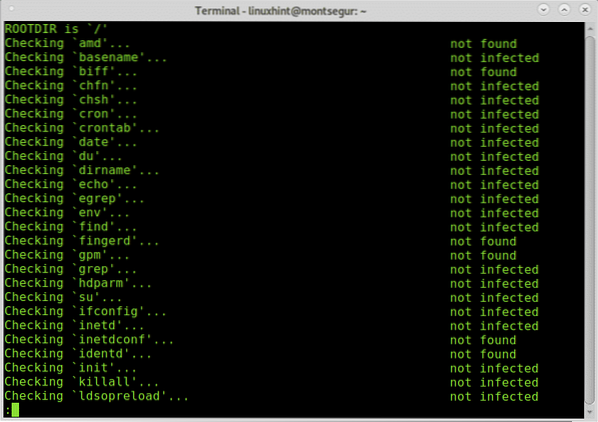

Çalıştırmak için yüklendikten sonra yürütün:

# sudo chkrootkit

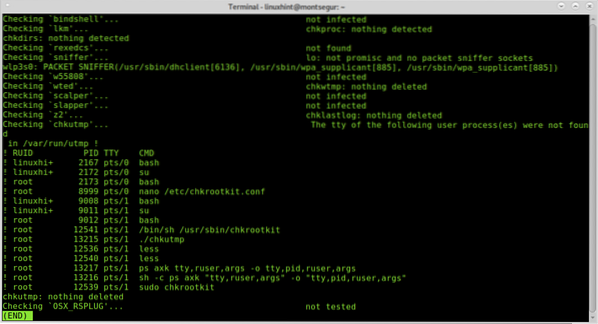

İşlem sırasında, chkrootkit'i entegre eden tüm komut dosyalarının her birinin kendi bölümünü yaparak yürütüldüğünü görebilirsiniz.

Kaydırarak boru ekleyerek daha rahat bir görünüm elde edebilirsiniz:

# sudo chkrootkit | Daha az

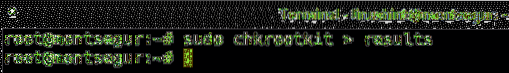

Ayrıca aşağıdaki sözdizimini kullanarak sonuçları bir dosyaya aktarabilirsiniz:

# sudo chkrootkit > sonuçlar

Ardından çıktı türünü görmek için:

# daha az sonuç

Not: çıktı dosyasına vermek istediğiniz herhangi bir ad için “sonuçları” değiştirebilirsiniz.

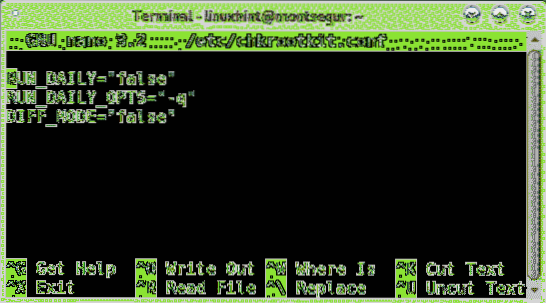

Varsayılan olarak chkrootkit'i yukarıda açıklandığı gibi manuel olarak çalıştırmanız gerekir, ancak /etc/chkrootkit konumunda bulunan chkrootkit yapılandırma dosyasını düzenleyerek günlük otomatik taramaları tanımlayabilirsiniz.conf, nano veya istediğiniz herhangi bir metin düzenleyiciyi kullanarak deneyin:

# nano /etc/chkrootkit.konf

Günlük otomatik tarama elde etmek için, aşağıdakileri içeren ilk satırı RUN_DAILY=”yanlış” için düzenlenmeli RUN_DAILY=”doğru”

Bu şekilde görünmelidir:

Basın CTRL+X ve Y kaydetmek ve çıkmak için.

Rootkit Hunter, chkrootkit'e bir alternatif:

Chkrootkit için başka bir seçenek de RootKit Hunter'dır, ayrıca bunlardan birini kullanarak rootkit'leri bulup bulmadığınızı göz önünde bulundurarak bir tamamlayıcıdır, yanlış pozitifleri atmak için alternatifi kullanmak zorunludur.

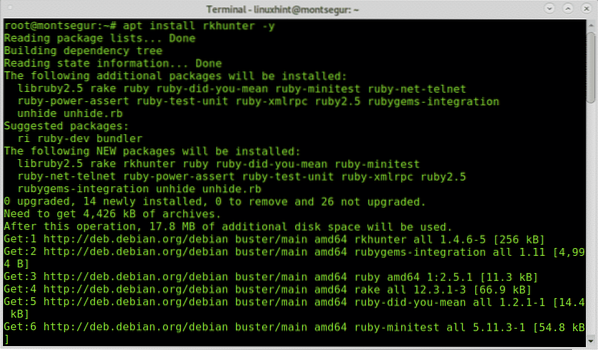

RootKitHunter ile başlamak için şunu çalıştırarak kurun:

# uygun kurulum rkhunter -y

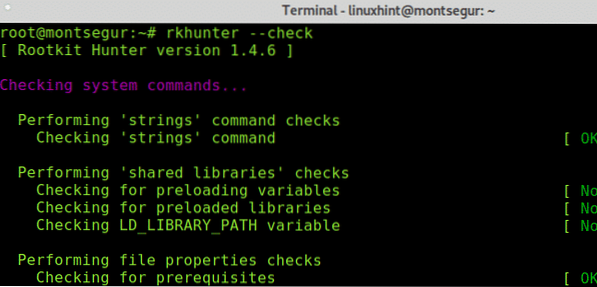

Kurulduktan sonra, bir test çalıştırmak için aşağıdaki komutu yürütün:

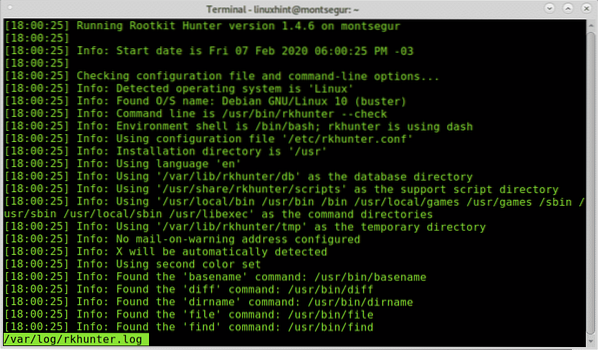

# rkhunter --kontrolGördüğünüz gibi, chkrootkit gibi, RkHunter'ın ilk adımı sistem ikili dosyalarının yanı sıra kitaplıkları ve dizeleri de analiz etmektir:

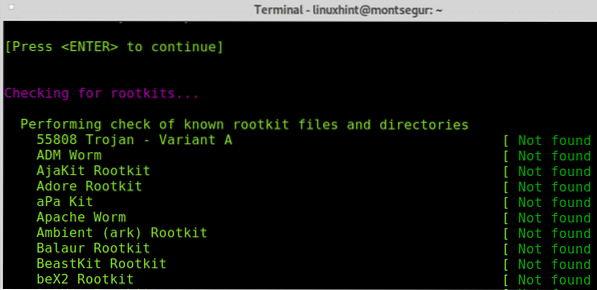

Göreceğiniz gibi, chkrootkit'in aksine, RkHunter sonraki adımlara devam etmek için ENTER'a basmanızı isteyecektir, daha önce RootKit Hunter sistem ikili dosyalarını ve kitaplıklarını kontrol etti, şimdi bilinen rootkit'lere gidecek:

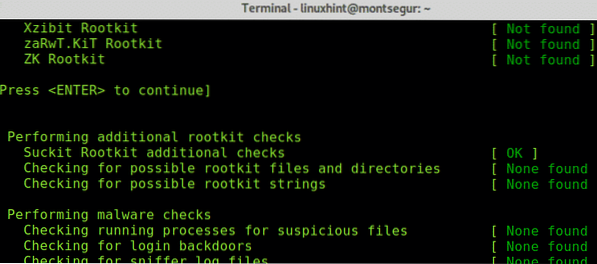

RkHunter'ın rootkit aramasına devam etmesine izin vermek için ENTER'a basın:

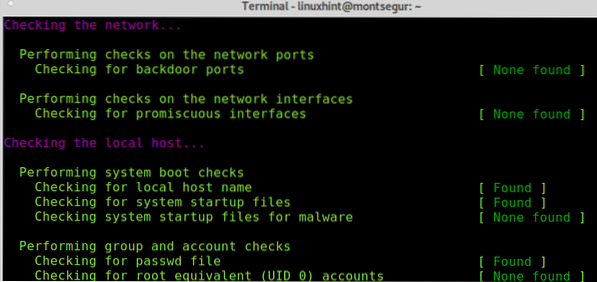

Ardından, chkrootkit gibi, ağ arayüzlerinizi ve ayrıca arka kapılar veya truva atları tarafından kullanıldığı bilinen bağlantı noktalarını kontrol edecektir:

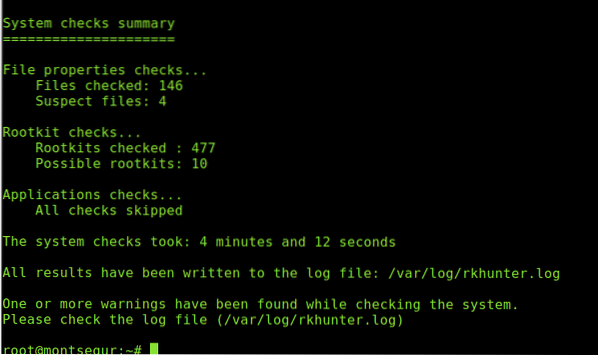

Sonunda sonuçların bir özetini yazdıracak.

Şuraya kaydedilen sonuçlara her zaman erişebilirsiniz: /var/log/rkhunter.günlük:

Cihazınıza bir rootkit bulaştığından veya güvenliğinin ihlal edildiğinden şüpheleniyorsanız, şu adreste listelenen önerileri uygulayabilirsiniz https://linuxhint.com/detect_linux_system_hacked/.

Umarım chkrootkit nasıl kurulur, yapılandırılır ve kullanılır hakkındaki bu öğreticiyi faydalı bulmuşsunuzdur. Linux ve ağ iletişimi hakkında daha fazla ipucu ve güncelleme için LinuxHint'i takip etmeye devam edin.

Phenquestions

Phenquestions