Ağın boyutuna bağlı olarak bir Saldırı Tespit Sistemi kurulabilir. Düzinelerce kaliteli ticari IDS var, ancak birçok şirket ve küçük işletme bunları karşılayamaz. horlamak küçükten büyüğe ağların ihtiyaçlarına göre dağıtılabilen ve ücretli bir IDS'nin tüm özelliklerini sağlayan esnek, hafif ve popüler bir Saldırı Tespit Sistemidir. horlamak hiçbir maliyeti yoktur, ancak bu, elit, ticari bir IDS ile aynı işlevleri sağlayamayacağı anlamına gelmez. horlamak pasif bir IDS olarak kabul edilir, yani ağ paketlerini koklar, kural seti ile karşılaştırır ve kötü amaçlı bir günlük veya giriş tespit edilmesi durumunda (i.e., izinsiz giriş algılama), bir uyarı oluşturur veya bir günlük dosyasına bir giriş yerleştirir. horlamak yönlendiricilerin, güvenlik duvarlarının ve sunucuların işlemlerini ve etkinliklerini izlemek için kullanılır. Snort, IDS'lere aşina olmayan bir kişiye çok yardımcı olabilecek bir dizi kural seti içeren kullanıcı dostu bir arayüz sağlar. Snort, izinsiz giriş durumunda (arabellek taşması saldırıları, DNS zehirlenmesi, işletim sistemi parmak izi alma, bağlantı noktası taramaları ve çok daha fazlası) bir alarm oluşturarak bir kuruluşa ağ trafiğini daha iyi görünür hale getirir ve güvenlik düzenlemelerini karşılamayı çok daha kolaylaştırır.

Snort'u Yükleme

Snort'u kurmadan önce, bu programdan en iyi şekilde yararlanmak için kurmanız gereken bazı açık kaynaklı yazılımlar veya paketler var.

- Libpcap: Ağ trafiğini yakalamak, izlemek ve analiz etmek için kullanılan Wireshark gibi bir paket dinleyicisi. Yüklemek libpcap, paketi resmi web sitesinden indirmek için aşağıdaki komutları kullanın, paketi açın ve ardından kurun:

[e-posta korumalı]:~$ tar -xzvf libpcap-

[e-posta korumalı]:~$ cd libpcap-

[e-posta korumalı]:~$ ./yapılandır

[e-posta korumalı]:~$ sudo make

[e-posta korumalı]:~$ kurulum yap

- OpenSSH: Güvenli olmayan bir ağ üzerinden bile, uzaktan oturum açmak için güvenli bir kanal sağlayan güvenli bir bağlantı aracı ssh protokol. OpenSSH yönetici ayrıcalıklarıyla sistemlere uzaktan bağlanmak için kullanılır. OpenSSH aşağıdaki komutlar kullanılarak kurulabilir:

taşınabilir/opensh-8.3p1.katran.gz

[e-posta korumalı]:~$ tar xzvf openssh-

[e-posta korumalı]:~$ cd openssh-

[e-posta korumalı]:~$ ./yapılandır

[e-posta korumalı]:~$ sudo make install

- MySQL: En popüler ücretsiz ve açık kaynak SQL veri tabanı. MySQL Snort'tan uyarılan verileri depolamak için kullanılır. SQL kitaplıkları, Snort günlük girişlerinin depolandığı veritabanıyla iletişim kurmak ve bunlara erişmek için uzak makineler tarafından kullanılır. MySQL, aşağıdaki komut kullanılarak kurulabilir:

- Apache Web Sunucusu: İnternette en çok kullanılan web sunucusu. Apache, web sunucusu aracılığıyla analiz konsolunu görüntülemek için kullanılır. Resmi web sitesinden buradan indirilebilir: http://httpd.apache.kuruluş/, veya aşağıdaki komutu kullanarak:

- PHP: PHP, web geliştirmede kullanılan bir betik dilidir. Analiz konsolunu çalıştırmak için bir PHP ayrıştırma motoru gereklidir. Resmi web sitesinden indirilebilir: https://www.php.net/indirilenler.php, veya aşağıdaki komutları kullanarak:

[e-posta korumalı]:~$ tar -xvf php-

[e-posta korumalı]:~$ cd php-

[e-posta korumalı]:~$ sudo make

[e-posta korumalı]:~$ sudo make install

- OpenSSL: Üçüncü tarafların gönderilen ve alınan verileri alması veya izlemesi endişesi olmadan ağ üzerinden iletişimi güvence altına almak için kullanılır. OpenSSL web sunucusuna kriptografik işlevsellik sağlar. Resmi web sitesinden indirilebilir: https://www.Openssl.kuruluş/.

- stunnel: SSL içindeki rastgele ağ trafiğini veya bağlantıları şifrelemek için kullanılan ve birlikte çalışan bir program OpenSSL. stunnel resmi web sitesinden indirilebilir: https://www.stunnel.kuruluş/, veya aşağıdaki komutlar kullanılarak kurulabilir:

[e-posta korumalı]:~$ tar xzvf stunnel-

[e-posta korumalı]:~$ cd stunnel-

[e-posta korumalı]:~$ ./yapılandır

[e-posta korumalı]:~$ sudo make install

- ASİT: için bir kısaltma İzinsiz Giriş Tespiti için Analiz Kontrolü. ACID, eşleşen IP adreslerini, verilen kalıpları, belirli bir komutu, yükü, imzaları, belirli bağlantı noktalarını vb. bulmak için kullanılan sorgu destekli bir arama arabirimidir., günlüğe kaydedilen tüm uyarılardan. Paket analizinin derinlemesine işlevselliğini sağlayarak, saldırganın tam olarak neyi başarmaya çalıştığının ve saldırıda kullanılan yük türünün tanımlanmasına olanak tanır. ASİT resmi web sitesinden indirilebilir: https://www.sei.cmu.eğitim/hakkında/bölümler/sertifika/dizin.cfm.

Artık gerekli tüm temel paketler yüklendiğine göre, horlamak resmi web sitesinden indirilebilir, burnundan solumak.kuruluş, ve aşağıdaki komutlar kullanılarak kurulabilir:

[e-posta korumalı]:~$ wget https://www.burnundan solumak.org/downloads/snort/snort-2.9.16.1.katran.gz[e-posta korumalı]:~$ tar xvzf snort-

[e-posta korumalı]:~$ cd snort-

[e-posta korumalı]:~$ ./yapılandır

[e-posta korumalı]:~$ sudo make && --enable-source-fire

[e-posta korumalı]:~$ sudo make install

Ardından, Snort'un kurulu olup olmadığını ve kullandığınız Snort sürümünü kontrol etmek için aşağıdaki komutu çalıştırın:

[e-posta korumalı]:~$ snort --,,_ -*> Sn! <*-

o" )~ Sürüm numarası"

Telif Hakkı (C) 1998-2013 Sourcefire, Inc., ve diğerleri.

libpcap sürüm 1'i kullanma.8.1

PCRE sürümünü kullanma: 8.39 2016-06-14

ZLIB sürümünü kullanma: 1.2.11

Kurulum başarılı olduktan sonra sistemde aşağıdaki dosyaların oluşturulmuş olması gerekir:

/usr/bin/snort: Bu, Snort'un ikili yürütülebilir dosyasıdır.

/usr/share/doc/snort: Snort belgelerini ve kılavuz sayfalarını içerir.

/etc/snort: Tüm kural kümelerini içerir horlamak ve aynı zamanda onun yapılandırma dosyasıdır.

Snort'u kullanma

Snort'u kullanmak için önce Home_Net değer ve ona koruduğunuz ağın IP adresinin değerini verin. Ağın IP adresi aşağıdaki komut kullanılarak alınabilir:

[e-posta korumalı]:~$ ifconfigSonuçlardan, değerini kopyalayın giriş adresi İstenen ağın. Şimdi Snort yapılandırma dosyasını açın /etc/snort/snort.konf aşağıdaki komutu kullanarak:

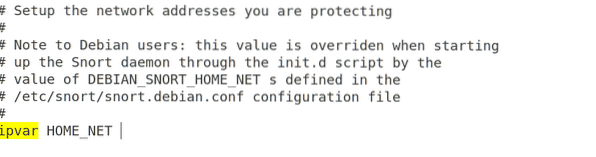

[e-posta korumalı]:~$ sudo vim /etc/snort/snort.konfBunun gibi bir çıktı göreceksiniz:

çizgiyi bul “ipvar HOME_NET.” Önünde ipvar HOME_NET, daha önce kopyalanan IP adresini yazın ve dosyayı kaydedin. koşmadan önce horlamak, yapmanız gereken başka bir şey, ağı karışık modda çalıştırmaktır. Aşağıdaki komutu kullanarak bunu yapabilirsiniz:

[e-posta korumalı]:~$ /sbin/ifconfig -Artık koşmaya hazırsınız horlamak. Durumunu kontrol etmek ve yapılandırma dosyasını test etmek için aşağıdaki komutu kullanın:

[e-posta korumalı]:~$ sudo snort -T -i4150 Snort kuralları okundu

3476 algılama kuralları

0 kod çözücü kuralları

0 önişlemci kuralları

290 Zincir Başlığına bağlı 3476 Opsiyon Zinciri

0 Dinamik kurallar

+++++++++++++++++++++++++++++++++++++++++++++++++++

+-------------------[Kural Bağlantı Noktası Sayımları]---------------------------------------

| tcp udp icmp ip

| kaynak 151 18 0 0

| 3306 126 0 0

| herhangi bir 383 48 145 22

| nc 27 8 94 20

| s+d 12 5 0 0

+----------------------------------------------------------------------------

+-----------------------[algılama-filtre-yapılandırma]------------------------------

| bellek başlığı: 1048576 bayt

+-----------------------[algılama-filtre-kuralları]-------------------------------

| Yok

-------------------------------------------------------------------------------

+-----------------------[hız-filtre-yapılandırma]-----------------------------------

| bellek başlığı: 1048576 bayt

+-----------------------[hız-filtre-kuralları]------------------------------------

| Yok

-------------------------------------------------------------------------------

+-----------------------[olay-filtre-yapılandırma]----------------------------------

| bellek başlığı: 1048576 bayt

+-----------------------[event-filtre-global]----------------------------------

| Yok

+-----------------------[olay-filtre-yerel]-----------------------------------

| gen-id=1 sig-id=3273 type=Eşik izleme=src sayısı=5 saniye=2

| gen-id=1 sig-id=2494 type=Her iki izleme=dst sayısı=20 saniye=60

| gen-id=1 sig-id=3152 type=Eşik izleme=src sayısı=5 saniye=2

| gen-id=1 sig-id=2923 type=Eşik izleme=dst sayısı=10 saniye=60

| gen-id=1 sig-id=2496 type=Her iki izleme=dst sayısı=20 saniye=60

| gen-id=1 sig-id=2275 type=Eşik izleme=dst sayısı=5 saniye=60

| gen-id=1 sig-id=2495 type=Her iki izleme=dst sayısı=20 saniye=60

| gen-id=1 sig-id=2523 type=Her iki izleme=dst sayısı=10 saniye=10

| gen-id=1 sig-id=2924 type=Eşik izleme=dst sayısı=10 saniye=60

| gen-id=1 sig-id=1991 type=Sınır izleme=src sayısı=1 saniye=60

+-----------------------[Bastırma]------------------------------------------

| Yok

-------------------------------------------------------------------------------

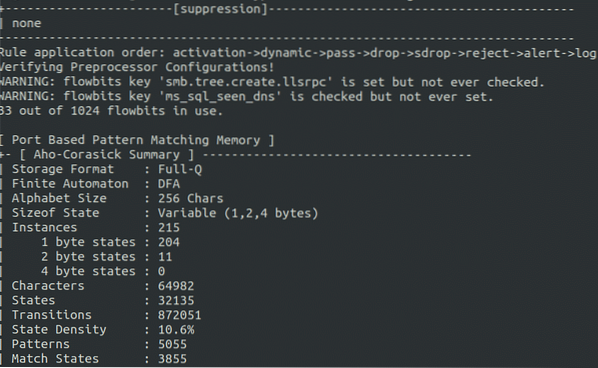

Kural uygulama sırası: activation->dynamic->pass->drop->sdrop->reject->alert->log

Ön İşlemci Yapılandırmalarını Doğrulama!

[ Bağlantı Noktası Tabanlı Model Eşleştirme Belleği ]

+- [ Aho-Corasick Özeti ] -------------------------------------

| Depolama Formatı : Tam Q

| Sonlu Otomat : DFA

| Alfabe Boyutu : 256 Karakter

| Durum Boyutu : Değişken (1,2,4 bayt)

| Örnekler: 215

| 1 bayt durumu: 204

| 2 bayt durumu: 11

| 4 bayt durumu: 0

| Karakterler: 64982

| Devletler : 32135

| Geçişler : 872051

| Durum Yoğunluğu : 10.%6

| Desenler : 5055

| Maç Durumları : 3855

| Bellek (MB) : 17.00

| Desenler : 0.51

| Maç Listeleri : 1.02

| DFA

| 1 bayt durumu: 1.02

| 2 bayt durumu: 14.05

| 4 bayt durumu: 0.00

+----------------------------------------------------------------

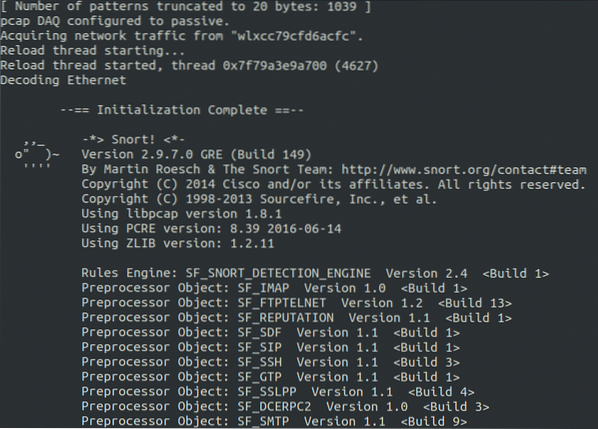

[ 20 bayta kesilen desen sayısı: 1039 ]

pcap DAQ pasif olarak yapılandırıldı.

"wlxcc79cfd6acfc" den ağ trafiğini alma.

--== Başlatma Tamamlandı ==--

,,_ -*> Sn! <*-

o" )~ Sürüm numarası

Telif Hakkı (C) 1998-2013 Sourcefire, Inc., ve diğerleri.

libpcap sürüm 1'i kullanma.8.1

PCRE sürümünü kullanma: 8.39 2016-06-14

ZLIB sürümünü kullanma: 1.2.11

Kural Motoru: SF_SNORT_DETECTION_ENGINE Sürüm 2.4

Önişlemci Nesnesi: SF_IMAP Sürüm 1.0

Önişlemci Nesnesi: SF_FTPTELNET Sürüm 1.2

Önişlemci Nesnesi: SF_REPUTATION Sürüm 1.1

Önişlemci Nesnesi: SF_SDF Sürüm 1.1

Önişlemci Nesnesi: SF_SIP Sürüm 1.1

Önişlemci Nesnesi: SF_SSH Sürüm 1.1

Önişlemci Nesnesi: SF_GTP Sürüm 1.1

Önişlemci Nesnesi: SF_SSLPP Sürüm 1.1

Önişlemci Nesnesi: SF_DCERPC2 Sürüm 1.0

Önişlemci Nesnesi: SF_SMTP Sürüm 1.1

Önişlemci Nesnesi: SF_POP Sürüm 1.0

Önişlemci Nesnesi: SF_DNS Sürüm 1.1

Önişlemci Nesnesi: SF_DNP3 Sürüm 1.1

Önişlemci Nesnesi: SF_MODBUS Sürüm 1.1

Snort, yapılandırmayı başarıyla doğruladı!

çıkarken horlamak

Snort Kural Setleri

En büyük gücü horlamak kendi kural setlerinde yatıyor. Snort, ağ trafiğini izlemek için çok sayıda kural kümesi kullanma yeteneğine sahiptir. En son sürümünde, horlamak ile birlikte geliyor 73 farklı tipler ve üzeri 4150 klasörde bulunan anormallikleri algılama kuralları “/etc/snort/kurallar.”

Aşağıdaki komutu kullanarak Snort'taki kural kümesi türlerine bakabilirsiniz:

[e-posta korumalı]:~$ ls /etc/snort/rlessaldırı-cevapları.kurallar topluluk-smtp.kurallar.kurallar kabuk kodu.kurallar

arka kapı.kurallar topluluk-sql-enjeksiyon.kurallar haritası.kurallar smtp.kurallar

kötü trafik.kurallar topluluk-virüs.kurallar bilgisi.kurallar snmp.kurallar

sohbet.topluluk-web-saldırıları kuralları.yerel kurallar.kurallar sql.kurallar

topluluk botu.kurallar topluluk-web-cgi.kurallar misc.kurallar telnet.kurallar

topluluk tarafından silindi.kurallar topluluk-web-istemcisi.kurallar multimedya.kurallar.kurallar

topluluk-dos.kurallar topluluk-web-dos.kurallar mysql.kurallar virüsü.kurallar

topluluk-sömürü.kurallar topluluk-web-iis.kurallar netbios.web saldırılarını düzenler.kurallar

topluluk-ftp.kurallar topluluk-web-misc.kurallar nntp.kurallar web-cgi.kurallar

topluluk oyunu.kurallar topluluk-web-php.kurallar kahini.kurallar web istemcisi.kurallar

topluluk-icmp.kurallar ddos.kurallar diğer kimlikler.kurallar web-coldfusion.kurallar

topluluk haritası.kurallar silindi.kurallar p2p.kurallar web ön sayfası.kurallar

topluluk-uygunsuz.kurallar dns.kurallar politikası.kurallar web-iis.kurallar

topluluk-posta-istemcisi.kurallar.kurallar pop2.kurallar web-misc.kurallar

topluluk-çeşitli.kurallar deneysel.kurallar pop3.kurallar web-php.kurallar

topluluk-nntp.kurallar istismar.kurallar porno.kurallar x11.kurallar

topluluk-kahin.kurallar parmak.kurallar rpc.kurallar

toplum politikası.kurallar ftp.kurallar.kurallar

topluluk yudum.kurallar icmp-bilgisi.kural taraması.kurallar

Varsayılan olarak, çalıştırdığınızda horlamak Saldırı Tespit Sistemi modunda, tüm bu kurallar otomatik olarak dağıtılır. Şimdi test edelim ICMP kural seti.

İlk önce, çalıştırmak için aşağıdaki komutu kullanın horlamak içinde kimlik bilgileri mod:

[e-posta korumalı]:~$ sudo snort -A konsol -i-c /etc/snort/snort.konf

Ekranda birkaç çıktı göreceksiniz, bu şekilde tutun.

Şimdi, aşağıdaki komutu kullanarak bu makinenin IP'sine başka bir makineden ping atacaksınız:

[e-posta korumalı]:~$ pingBeş ila altı kez ping atın ve ardından Snort IDS'nin algılayıp algılamadığını görmek için makinenize dönün.

08/24-01:21:55.178653 [**] [1:396:6] ICMP Hedefi Ulaşılamaz ParçalanmaGerekli ve DF biti ayarlandı [**] [Sınıflandırma: Çeşitli aktivite] [Öncelik: 3]

ICMP

08/24-01:21:55.178653 [**] [1:396:6] ICMP Hedefi Ulaşılamaz Parçalanma

Gerekli ve DF biti ayarlandı [**] [Sınıflandırma: Çeşitli aktivite] [Öncelik: 3]

ICMP

08/24-01:21:55.178653 [**] [1:396:6] ICMP Hedefi Ulaşılamaz Parçalanma

Gerekli ve DF biti ayarlandı [**] [Sınıflandırma: Çeşitli aktivite] [Öncelik: 3]

ICMP

08/24-01:21:55.178653 [**] [1:396:6] ICMP Hedefi Ulaşılamaz Parçalanma

Gerekli ve DF biti ayarlandı [**] [Sınıflandırma: Çeşitli aktivite] [Öncelik: 3]

ICMP

08/24-01:21:55.178653 [**] [1:396:6] ICMP Hedefi Ulaşılamaz Parçalanma

Gerekli ve DF biti ayarlandı [**] [Sınıflandırma: Çeşitli aktivite] [Öncelik: 3]

ICMP

08/24-01:21:55.178653 [**] [1:396:6] ICMP Hedefi Ulaşılamaz Parçalanma

Gerekli ve DF biti ayarlandı [**] [Sınıflandırma: Çeşitli aktivite] [Öncelik: 3]

ICMP

Burada, birinin ping taraması yaptığına dair bir uyarı aldık. Hatta sağladı IP adresi saldırganın makinesinin.

Şimdi, gideceğiz IP tarayıcıda bu makinenin adresi. Bu durumda hiçbir uyarı görmeyeceğiz. Şuna bağlanmayı deneyin: ftp saldırgan olarak başka bir makine kullanan bu makinenin sunucusu:

[e-posta korumalı]:~$ ftpBu kural kümeleri varsayılan kurallara eklenmediğinden yine de herhangi bir uyarı görmeyeceğiz ve bu durumlarda hiçbir uyarı oluşturulmayacaktır. Bu, kendinizinkini yaratmanız gereken zamandır kural kümeleri. Kendi ihtiyaçlarınıza göre kurallar oluşturabilir ve bunları “/etc/snort/kurallar/yerel.kurallar” dosya ve ardından burnundan solumak anormallikleri tespit ederken bu kuralları otomatik olarak kullanır.

Kural Oluşturma

Şimdi bağlantı noktasında gönderilen şüpheli bir paketi algılamak için bir kural oluşturacağız 80 böylece bu gerçekleştiğinde bir günlük uyarısı oluşturulur:

# uyarı tcp herhangi biri -> $HOME_NET 80 (mesaj: "HTTP Paketi bulundu"; sid:10000001; rev:1;)Bir kural yazmanın iki ana bölümü vardır, ben.e., Kural Başlığı ve Kural Seçenekleri. Az önce yazdığımız kuralın bir dökümü aşağıdadır:

- başlık

- Uyarmak: Kuralın açıklamasıyla eşleşen paketin keşfedilmesiyle ilgili olarak belirtilen eylem. Kullanıcının ihtiyaçlarına göre uyarı yerine belirtilebilecek birkaç eylem daha vardır, i.e., günlüğe kaydet, reddet, etkinleştir, bırak, geç, vb.

- TCP: Burada protokolü belirtmemiz gerekiyor. Belirtilebilecek birkaç protokol türü vardır, i.e., tcp, udp, icmp, vb., kullanıcının ihtiyaçlarına göre.

- Hiç: Burada kaynak ağ arayüzü belirtilebilir. Eğer hiç belirtilirse, Snort tüm kaynak ağları kontrol eder.

- ->: Yön; bu durumda, kaynaktan hedefe ayarlanır.

- $HOME_NET: Hedefin olduğu yer IP adresi belirtildi. Bu durumda, yapılandırılanı kullanıyoruz /etc/snort/snort.konf başlangıçtaki dosya.

- 80: Ağ paketini beklediğimiz hedef bağlantı noktası.

- Seçenekler:

- Mesaj: Paket yakalama durumunda oluşturulacak uyarı veya görüntülenecek mesaj. Bu durumda, olarak ayarlanır “HTTP Paketi bulundu.”

- yan: Snort kurallarını benzersiz ve sistematik olarak tanımlamak için kullanılır. İlk 1000000 numaralar saklıdır, böylece başlayabilirsiniz 1000001.

- Rev: Kolay kural bakımı için kullanılır.

Bu kuralı ekleyeceğiz “/etc/snort/kurallar/yerel.kurallar” dosya ve 80 numaralı bağlantı noktasındaki HTTP isteklerini algılayıp algılayamayacağına bakın.

[e-posta korumalı]:~$ echo “alert tcp herhangi biri -> $HOME_NET 80 (mesaj: "HTTP Paketi)bulundu"; sid:10000001; rev:1;)” >> /etc/snort/rules/local.kurallar

Biz tamamıyla hazırız. şimdi açabilirsiniz horlamak içinde kimlik bilgileri aşağıdaki komutu kullanarak mod:

[e-posta korumalı]:~$ sudo snort -A konsol -i wlxcc79cfd6acfc-c /etc/snort/snort.konf

Şuraya gidin: IP adresi tarayıcıdan bu makinenin.

horlamak artık 80 numaralı bağlantı noktasına gönderilen herhangi bir paketi algılayabilir ve uyarıyı gösterecektir “HTTP Paketi Bulundu” Bu gerçekleşirse ekranda.

08/24-03:35:22.979898 [**] [1:10000001:0] HTTP Paketi bulundu [**][Öncelik: 0] TCP

08/24-03:35:22.979898 [**] [1:10000001:0] HTTP Paketi bulundu [**]

[Öncelik: 0] TCP

08/24-03:35:22.979898 [**] [1:10000001:0] HTTP Paketi bulundu [**]

[Öncelik: 0] TCP

08/24-03:35:22.979898 [**] [1:10000001:0] HTTP Paketi bulundu [**]

[Öncelik: 0] TCP

08/24-03:35:22.979898 [**] [1:10000001:0] HTTP Paketi bulundu [**]

[Öncelik: 0] TCP

08/24-03:35:22.979898 [**] [1:10000001:0] HTTP Paketi bulundu [**]

[Öncelik: 0] TCP

08/24-03:35:22.979898 [**] [1:10000001:0] HTTP Paketi bulundu [**]

[Öncelik: 0] TCP

Ayrıca algılamak için bir kural oluşturacağız ftp giriş denemeleri:

# uyarı tcp herhangi biri -> herhangi bir 21 (mesaj: "FTP paketi bulundu"; sid:10000002; )Bu kuralı şuraya ekleyin: "yerel.kurallar” Aşağıdaki komutu kullanarak dosya:

[e-posta korumalı]:~$ echo “alert tcp herhangi bir -> uyarı tcp herhangi bir -> herhangi bir 21(msg: "FTP paketi bulundu"; sid:10000002; rev:1;)” >> /etc/snort/rules/local.kurallar

Şimdi başka bir makineden giriş yapmayı deneyin ve Snort programının sonuçlarına bir göz atın.

08/24-03:35:22.979898 [**] [1:10000002:0) FTP Paketi bulundu [**] [Öncelik: 0]TCP

08/24-03:35:22.979898 [**] [1:10000002:0) FTP Paketi bulundu [**] [Öncelik: 0]

TCP

08/24-03:35:22.979898 [**] [1:10000002:0) FTP Paketi bulundu [**] [Öncelik: 0]

TCP

08/24-03:35:22.979898 [**] [1:10000002:0) FTP Paketi bulundu [**] [Öncelik: 0]

TCP

08/24-03:35:22.979898 [**] [1:10000002:0) FTP Paketi bulundu [**] [Öncelik: 0]

TCP

Yukarıda görüldüğü gibi uyarıyı aldık, yani limandaki anormallikleri tespit etmek için bu kuralları başarıyla oluşturduk 21 ve liman 80.

Sonuç

Saldırı Tespit Sistemleri sevmek horlamak Ağa zarar vermeden veya etkilemeden önce kötü niyetli bir kullanıcı tarafından bir saldırı gerçekleştirildiğini tespit etmek için ağ trafiğini izlemek için kullanılır. Saldırgan bir ağda port taraması yapıyorsa, yapılan deneme sayısı ile birlikte saldırı tespit edilebilir IP adres ve diğer detaylar. horlamak her türlü anormalliği tespit etmek için kullanılır ve önceden yapılandırılmış çok sayıda kural ile birlikte kullanıcının kendi kurallarını kendi ihtiyaçlarına göre yazma seçeneği ile birlikte gelir. Ağın boyutuna bağlı olarak, horlamak diğer ücretli reklamlara kıyasla hiçbir şey harcamadan kolayca kurulabilir ve kullanılabilir Saldırı Tespit Sistemleri. Yakalanan paketler, saldırı sırasında saldırganın aklında neler olup bittiğini ve gerçekleştirilen tarama veya komut türlerini analiz etmek ve parçalamak için Wireshark gibi bir paket dinleyicisi kullanılarak daha fazla analiz edilebilir. horlamak ücretsiz, açık kaynaklı ve yapılandırması kolay bir araçtır ve herhangi bir orta ölçekli ağı saldırılara karşı korumak için harika bir seçim olabilir.

Phenquestions

Phenquestions