REMnux

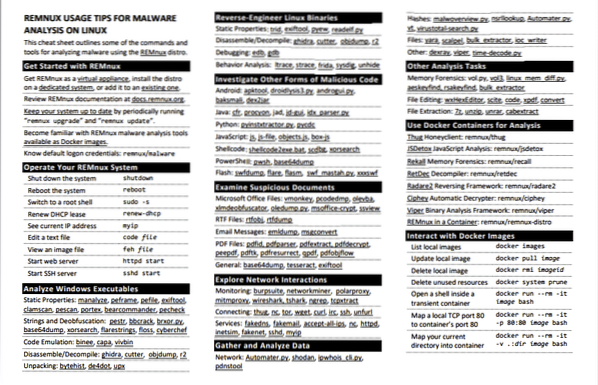

Davranışını incelemek ve gerçekte ne yaptığını anlamak için bir bilgisayar kötü amaçlı yazılımının sökülmesine denir Kötü Amaçlı Yazılım Tersine Mühendislik. Yürütülebilir bir dosyanın kötü amaçlı yazılım içerip içermediğini veya yalnızca sıradan bir yürütülebilir dosya olup olmadığını belirlemek veya yürütülebilir bir dosyanın gerçekte ne yaptığını ve sistem üzerindeki etkisini bilmek için, özel bir Linux dağıtımı vardır REMnux. REMnux, belirli bir dosya veya yazılım yürütülebilir dosyası üzerinde ayrıntılı bir kötü amaçlı yazılım analizi gerçekleştirmek için gereken tüm araçlar ve komut dosyalarıyla donatılmış, hafif, Ubuntu tabanlı bir dağıtımdır. REMnux yürütülebilir dosyalar da dahil olmak üzere her tür dosyayı incelemek için kullanılabilecek ücretsiz ve açık kaynaklı araçlarla donatılmıştır. Bazı araçlar REMnux belirsiz veya karışık JavaScript kodunu ve Flash programlarını incelemek için bile kullanılabilir.

Kurulum

REMnux Linux tabanlı herhangi bir dağıtımda veya ana bilgisayar işletim sistemi olarak Linux ile sanal bir kutuda çalıştırılabilir. İlk adım, dosyayı indirmektir REMnux Aşağıdaki komutu girerek yapılabilecek resmi web sitesinden dağıtım:

[e-posta korumalı]:~$ wget https://REMnux.org/remnux-cliSHA1 imzasını karşılaştırarak istediğiniz dosyayla aynı olup olmadığını kontrol ettiğinizden emin olun. SHA1 imzası aşağıdaki komut kullanılarak üretilebilir:

[e-posta korumalı]:~$ sha256sum remnux-cliArdından, adlı başka bir dizine taşıyın "remnux" ve kullanarak yürütülebilir izinler verin “chmod +x.” Şimdi, yükleme işlemini başlatmak için aşağıdaki komutu çalıştırın:

[e-posta korumalı]:~$ mkdir remnux[e-posta korumalı]:~$ cd remnux

[e-posta korumalı]:~$ mv… /remux-cli ./

[e-posta korumalı]:~$ chmod +x remnux-cli

//Remnux'u yükle

[e-posta korumalı]:~$ sudo install remnux

Sisteminizi yeniden başlatın ve yeni yüklenenleri kullanabileceksiniz REMnux tersine mühendislik prosedürü için mevcut tüm araçları içeren dağıtım.

hakkında başka bir yararlı şey REMnux popüler docker görüntülerini kullanabilmenizdir REMnux tüm dağıtımı kurmak yerine belirli bir görevi gerçekleştirmek için araçlar. Örneğin, RetAra araç, makine kodunu sökmek için kullanılır ve 32-bit/62-bit exe dosyaları, elf dosyaları, vb. gibi çeşitli dosya biçimlerinde girdi alır. geri çağırma bellek verilerini ayıklamak ve önemli verileri almak gibi bazı yararlı görevleri gerçekleştirmek için kullanılabilecek bir liman işçisi görüntüsü içeren başka bir harika araçtır. Belirsiz bir JavaScript'i incelemek için JSdetoks ayrıca kullanılabilir. Bu araçların docker görüntüleri şurada mevcuttur: REMnux içindeki depo liman işçisi merkezi.

Kötü Amaçlı Yazılım Analizi

-

Entropi

Bir veri akışının öngörülemezliğini kontrol etmeye denir Entropi. Tutarlı bir bayt veri akışı, örneğin, tümü sıfırlar veya tümü, 0 Entropiye sahiptir. Öte yandan, veriler şifrelenmişse veya alternatif bitlerden oluşuyorsa, daha yüksek bir entropi değerine sahip olacaktır. İyi şifrelenmiş bir veri paketi, normal bir veri paketinden daha yüksek bir entropi değerine sahiptir, çünkü şifreli paketlerdeki bit değerleri tahmin edilemez ve daha hızlı değişir. Entropinin minimum değeri 0 ve maksimum değeri 8'dir. Entropy'nin Kötü Amaçlı Yazılım analizinde birincil kullanımı, yürütülebilir dosyalarda kötü amaçlı yazılım bulmaktır. Bir yürütülebilir dosya kötü amaçlı bir kötü amaçlı yazılım içeriyorsa, çoğu zaman, AntiVirus'ün içeriğini araştıramaması için tamamen şifrelenir. Bu tür bir dosyanın entropi seviyesi, normal bir dosyaya kıyasla çok yüksektir ve bu, bir dosyanın içeriğinde şüpheli bir şey hakkında araştırmacıya bir sinyal gönderecektir. Yüksek bir entropi değeri, veri akışının yüksek oranda karıştırılması anlamına gelir; bu, şüpheli bir şeyin açık bir göstergesidir.

-

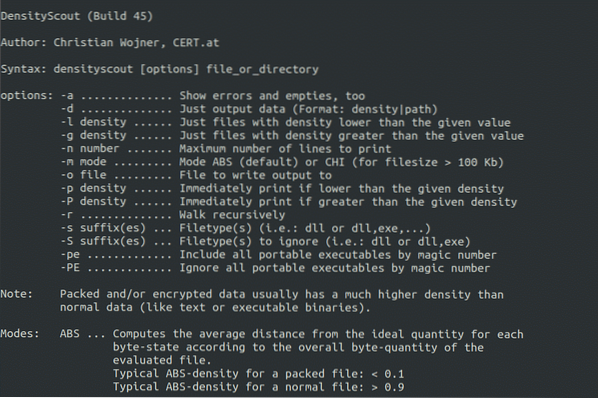

Yoğunluk İzci

Bu kullanışlı araç tek bir amaç için oluşturulmuştur: bir sistemde kötü amaçlı yazılım bulmak. Saldırganların genellikle yaptığı şey, kötü amaçlı yazılımı karıştırılmış verilere sarmak (veya şifrelemek/şifrelemek), böylece virüsten koruma yazılımı tarafından algılanamamaktır. Density Scout, belirtilen dosya sistemi yolunu tarar ve her yoldaki her dosyanın entropi değerlerini yazdırır (en yüksekten en düşüğe doğru). Yüksek bir değer, araştırmacıyı şüpheli hale getirecek ve dosyayı daha fazla araştıracaktır. Bu araç Linux, Windows ve Mac işletim sistemleri için kullanılabilir. Density Scout'un sağladığı çeşitli seçenekleri aşağıdaki sözdizimi ile gösteren bir yardım menüsü de vardır:

ubuntu@ubuntu:~ yoğunluk izci --h

-

ByteHist

ByteHist, farklı dosyaların veri karıştırma (entropi) düzeyine göre bir grafik veya histogram oluşturmak için çok kullanışlı bir araçtır. Bu araç, yürütülebilir bir dosyanın alt bölümlerinin histogramlarını bile oluşturduğundan, bir araştırmacının işini daha da kolaylaştırır. Bu, araştırmacının artık sadece histograma bakarak şüphenin oluştuğu kısma kolayca odaklanabileceği anlamına gelir. Normal görünen bir dosyanın histogramı, kötü niyetli olandan tamamen farklı olacaktır.

Anomali tespiti

Kötü amaçlı yazılımlar, aşağıdakiler gibi farklı yardımcı programlar kullanılarak normal şekilde paketlenebilir: UPX. Bu yardımcı programlar yürütülebilir dosyaların başlıklarını değiştirir. Birisi bir hata ayıklayıcı kullanarak bu dosyaları açmaya çalıştığında, değiştirilen başlıklar hata ayıklayıcıyı çökertir, böylece araştırmacılar buna bakamaz. Bu durumlar için, Anormallik Tespiti araçlar kullanılır.

-

PE (Taşınabilir Yürütülebilir Dosyalar) Tarayıcı

PE Tarayıcı, şüpheli TLS girişlerini, geçersiz zaman damgalarını, şüpheli entropi seviyelerine sahip bölümleri, sıfır uzunluklu ham boyutlu bölümleri ve exe dosyalarında paketlenmiş kötü amaçlı yazılımları algılamak için kullanılan Python'da yazılmış kullanışlı bir komut dosyasıdır.

-

Exe Tarama

Garip bir davranış için exe veya dll dosyalarını taramak için başka bir harika araç EXE taramasıdır. Bu yardımcı program, yürütülebilir dosyaların başlık alanını şüpheli entropi düzeyleri, sıfır uzunluklu ham boyutlara sahip bölümler, sağlama toplamı farklılıkları ve dosyaların diğer tüm düzenli olmayan davranışı türleri için denetler. EXE Scan, ayrıntılı bir rapor oluşturan ve görevleri otomatikleştiren harika özelliklere sahiptir ve bu da çok zaman kazandırır.

Gizlenmiş Dizeler

Saldırganlar bir değişen kötü amaçlı yürütülebilir dosyalardaki dizeleri gizleme yöntemi. Gizleme için kullanılabilecek belirli kodlama türleri vardır. Örneğin, ÇÖZME kodlama, tüm karakterleri (küçük ve büyük harfler) belirli sayıda konumla döndürmek için kullanılır. XOR kodlama, bir dosyayı kodlamak veya XOR yapmak için gizli bir anahtar veya parola (sabit) kullanır. ROL bir dosyanın baytlarını belirli sayıda bitten sonra döndürerek kodlar. Bu karışık dizileri belirli bir dosyadan çıkarmak için çeşitli araçlar vardır.

-

XORarama

XORsearch, kullanılarak kodlanmış bir dosyadaki içeriği aramak için kullanılır ROT, XOR ve ROL algoritmaları. Tüm bir baytlık anahtar değerleri kaba kuvvet uygular. Daha uzun değerler için bu yardımcı program çok zaman alacaktır, bu nedenle aradığınız dizeyi belirtmeniz gerekir. Genellikle kötü amaçlı yazılımlarda bulunan bazı yararlı dizeler “http” (çoğu zaman URL'ler kötü amaçlı yazılım kodunda gizlenir), "Bu program" (dosya başlığı çoğu durumda “Bu program DOS'ta çalıştırılamaz” yazılarak değiştirilir). Bir anahtar bulduktan sonra, tüm baytlar bu anahtar kullanılarak çözülebilir. XORsearch sözdizimi aşağıdaki gibidir:

ubuntu@ubuntu:~ xorsearch -s-

kabadayı

xor arama, xor dizeleri vb. programları kullanarak anahtarları bulduktan sonra., denilen harika bir araç kullanabilir kabadayı belirli bir dize belirtmeden dizeler için herhangi bir dosyayı kaba zorlamak. kullanırken -f seçeneği, tüm dosya seçilebilir. Önce bir dosya kaba kuvvetle çalıştırılabilir ve çıkarılan dizeler başka bir dosyaya kopyalanır. Daha sonra, ayıklanan dizilere baktıktan sonra, bir kişi anahtarı bulabilir ve şimdi, bu anahtarı kullanarak, o belirli anahtar kullanılarak kodlanmış tüm diziler ayıklanabilir.

ubuntu@ubuntu:~ brutexor.pubuntu@ubuntu:~ brutexor.py -f -k

Eserlerin ve Değerli Verilerin Çıkarılması (Silindi)

gibi çeşitli araçları kullanarak disk görüntülerini ve sabit sürücüleri analiz etmek ve bunlardan eserler ve değerli veriler çıkarmak için neşter, her şeyden önce, vb., önce verinin kaybolmaması için bit bit bir görüntü oluşturulmalıdır. Bu görüntü kopyalarını oluşturmak için çeşitli araçlar mevcuttur.

-

dd

dd bir sürücünün adli olarak sağlam bir görüntüsünü oluşturmak için kullanılır. Bu araç ayrıca bir görüntünün hash değerlerinin orijinal disk sürücüsü ile karşılaştırılmasına izin vererek bir bütünlük denetimi sağlar. dd aracı aşağıdaki gibi kullanılabilir:

ubuntu@ubuntu:~ dd if=if=Kaynak sürücü (örneğin, /dev/sda)

of=Hedef konum

bs=Blok boyutu (bir seferde kopyalanacak bayt sayısı)

-

dcfldd

dcfldd, disk görüntüleme için kullanılan başka bir araçtır. Bu araç, dd yardımcı programının yükseltilmiş bir sürümü gibidir. Görüntüleme sırasında karma oluşturma gibi dd'den daha fazla seçenek sunar. Aşağıdaki komutu kullanarak dcfldd'nin seçeneklerini keşfedebilirsiniz:

ubuntu@ubuntu:~ dcfldd -hKullanım: dcfldd [SEÇENEK]…

bs=BYTES force ibs=BYTES ve obs=BYTES

conv=ANAHTAR KELİMELER dosyayı virgülle ayrılmış anahtar sözcük listesine göre dönüştürür

count=BLOKLAR yalnızca BLOKLAR giriş bloklarını kopyalar

ibs=BYTES bir seferde BYTES bayt oku

if=DOSYA stdin yerine DOSYA'dan okunur

obs=BYTES bir seferde BYTES bayt yaz

of=DOSYA stdout yerine DOSYA'ya yaz

NOT: of=FILE, yazmak için birkaç kez kullanılabilir

aynı anda birden fazla dosyaya çıktı

of:=COMMAND yürütme ve COMMAND işlemek için çıktı yazma

atla=BLOKLAR BLOKLAR atla girişin başlangıcında ibs boyutlu bloklar

pattern=HEX, belirtilen ikili kalıbı girdi olarak kullan

textpattern=METİN giriş olarak yinelenen METİN kullan

errlog=DOSYA, DOSYA'ya ve ayrıca stderr'e hata mesajları gönderir

hash=NAME ya md5, sha1, sha256, sha384 veya sha512

varsayılan algoritma md5'tir. Birden çok seçmek için

eş zamanlı çalışacak algoritmalar isimleri girin

virgülle ayrılmış bir listede

hashlog=DOSYA, MD5 karma çıktısını stderr yerine DOSYA'ya gönderir

birden fazla karma algoritma kullanıyorsanız,

kullanarak her birini ayrı bir dosyaya gönderebilir

kural ALGORITHMlog=DOSYA, örneğin

md5log=DOSYA1, sha1log=DOSYA2, vb.

hashlog:=COMMAND çalıştır ve COMMAND'i işlemek için hashlog yaz

ALGORITHMlog:=COMMAND de aynı şekilde çalışır

hashconv=[önce|sonra] hash işlemini dönüşümlerden önce veya sonra gerçekleştirin

karma format=FORMAT, her karma pencereyi FORMAT'a göre görüntüler

karma biçimi mini dil aşağıda açıklanmıştır

totalhash formatı=FORMAT, FORMAT'a göre toplam hash değerini gösterir

status=[on|off] stderr'de sürekli bir durum mesajı görüntüle

varsayılan durum "açık"

statusinterval=N durum mesajını her N blokta bir güncelleyin

varsayılan değer 256'dır

vf=FILE DOSYA'nın belirtilen girişle eşleştiğini doğrulayın

doğrulamalog=DOSYA doğrulama sonuçlarını stderr yerine DOSYA'ya gönder

doğrulamalog:=COMMAND yürütme ve COMMAND'i işlemek için doğrulama sonuçlarını yazma

--yardım bu yardımı göster ve çık

--sürüm çıktısı sürüm bilgisi ve çıkış

-

her şeyden önce

En önemlisi, dosya oyma olarak bilinen bir teknik kullanarak bir görüntü dosyasından verileri oymak için kullanılır. Dosya oymanın ana odak noktası, üstbilgileri ve altbilgileri kullanarak verileri oymaktır. Yapılandırma dosyası, kullanıcı tarafından düzenlenebilen birkaç başlık içerir. Her şeyden önce başlıkları çıkarır ve bunları yapılandırma dosyasındakilerle karşılaştırır. Eşleşirse, görüntülenecektir.

-

neşter

Neşter, veri alma ve veri çıkarma için kullanılan başka bir araçtır ve Foremost'tan nispeten daha hızlıdır. Neşter engellenen veri depolama alanına bakar ve silinen dosyaları kurtarmaya başlar. Bu aracı kullanmadan önce, dosya türleri satırı kaldırılarak yorumsuz hale getirilmelidir # istenilen satırdan. Neşter hem Windows hem de Linux işletim sistemleri için mevcuttur ve adli soruşturmalarda çok faydalı olarak kabul edilir.

-

toplu çıkarıcı

Bulk Extractor, e-posta adresleri, kredi kartı numaraları, URL'ler gibi özellikleri çıkarmak için kullanılır. Bu araç, görevlere muazzam bir hız kazandıran birçok işlevi içerir. Kısmen bozuk dosyaları açmak için Bulk Extractor kullanılır. Jpgs, pdfs, word belgeleri vb. dosyaları alabilir. Bu aracın bir başka özelliği de, kurtarılan dosya türlerinin histogramlarını ve grafiklerini oluşturarak, araştırmacıların istenen yerlere veya belgelere bakmasını çok daha kolay hale getirmesidir.

PDF'leri analiz etme

Tamamen yamalı bir bilgisayar sistemine ve en son antivirüse sahip olmak, sistemin güvenli olduğu anlamına gelmez. Kötü amaçlı kod, sisteme PDF'ler, kötü amaçlı belgeler vb. dahil her yerden girebilir. Bir pdf dosyası genellikle bir başlık, nesneler, bir çapraz referans tablosu (makaleleri bulmak için) ve bir fragmandan oluşur. “/Açık Eylem” ve “/AA” (Ek Eylem) içeriğin veya etkinliğin doğal olarak çalışmasını sağlar. “/Adlar,” “/AcroForm,” ve "/Aksiyon" aynı şekilde içerikleri veya etkinlikleri gösterebilir ve gönderebilir. “/JavaScript” JavaScript'in çalıştırılacağını belirtir. “/Git*” görünümü PDF içinde veya başka bir PDF kaydında önceden tanımlanmış bir hedefe değiştirir. "/Başlatmak" bir program gönderir veya bir arşiv açar. "/URI" URL'sine göre bir varlık alır. "/Formu gönder" ve “/GoToR” URL'ye bilgi gönderebilir. "/Zengin medya" Flash'ı PDF'ye yüklemek için kullanılabilir. “/ObjStm” Nesne Akışı içindeki nesneleri gizleyebilir. Örneğin onaltılı kodlarla karışıklığın farkında olun, “/JavaScript” e karşı “/J#61vaScript.” Pdf dosyaları, kötü amaçlı JavaScript veya kabuk kodu içerip içermediklerini belirlemek için çeşitli araçlar kullanılarak araştırılabilir.

-

pdfid.p

pdfid.py, bir PDF ve başlıkları hakkında bilgi almak için kullanılan bir Python betiğidir. pdfid kullanarak bir PDF'yi rastgele analiz etmeye bir göz atalım:

ubuntu@ubuntu:~ python pdfid.kötü niyetli.pdfPDFiD 0.2.1 /home/ubuntu/Masaüstü/kötü amaçlı.pdf

PDF Başlığı: %PDF-1.7

nesne 215

215

akış 12

son akım 12

xref 2

2. römork

başlangıçxref 2

/Sayfa 1

/Şifrele 0

/ObjStm 2

/JS 0

/JavaScript 2

/AA 0

/OpenAction 0

/AcroForm 0

/JBIG2Kod Çöz 0

/Zengin Medya 0

/Başlat 0

/GömülüDosya 0

/XFA 0

/Renkler > 2^24 0

Burada, PDF dosyasının içinde, çoğunlukla Adobe Reader'dan yararlanmak için kullanılan bir JavaScript kodunun bulunduğunu görebilirsiniz.

-

çişpdf

peepdf, PDF dosya analizi için gereken her şeyi içerir. Bu araç, araştırmacıya akışları kodlama ve kod çözme, meta veri düzenleme, kabuk kodu, kabuk kodlarının yürütülmesi ve kötü amaçlı JavaScript'e bir bakış sağlar. Peepdf'in birçok güvenlik açığı için imzası var. Kötü amaçlı bir pdf dosyasıyla çalıştırıldığında, peepdf bilinen tüm güvenlik açıklarını açığa çıkaracaktır. Peepdf bir Python betiğidir ve bir PDF'yi analiz etmek için çeşitli seçenekler sunar. Peepdf ayrıca kötü niyetli kodlayıcılar tarafından bir PDF dosyasını kötü amaçlı JavaScript ile paketlemek için kullanılır ve PDF dosyası açıldığında yürütülür. Kabuk kodu analizi, kötü amaçlı içeriğin ayıklanması, eski belge sürümlerinin ayıklanması, nesne modifikasyonu ve filtre modifikasyonu, bu aracın çok çeşitli yeteneklerinden sadece birkaçıdır.

ubuntu@ubuntu:~ python peepdf.kötü niyetli.pdfDosya: kötü niyetli.pdf

MD5: 5b92c62181d238f4e94d98bd9cf0da8d

SHA1: 3c81d17f8c6fc0d5d18a3a1c110700a9c8076e90

SHA256: 2f2f159d1dc119dcf548a4cb94160f8c51372a9385ee60dc29e77ac9b5f34059

Boyut: 263069 bayt

Versiyon 1.7

İkili: Doğru

Doğrusallaştırılmış: Yanlış

Şifreli: Yanlış

Güncellemeler: 1

Nesneler: 1038

Akışlar: 12

URI'ler: 156

Yorumlar: 0

Hatalar: 2

Akışlar (12): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1036, 1038]

Xref akışları (1): [1038]

Nesne akışları (2): [204, 705]

Kodlanmış (11): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1038]

URI'leri olan nesneler (156): [11, 12, 13, 14, 15, 16, 24, 27, 28, 29, 30, 31, 32, 33,

34, 35, 36, 37, 38, 39, 40, 41, 42, 43, 44, 45, 46, 47, 48, 49, 50, 51, 52, 53,

54, 55, 56, 57, 58, 59, 60, 61, 62, 63, 64, 65, 66, 67, 68, 69, 70, 71, 72, 73,

74, 75, 76, 77, 78, 79, 80, 81, 82, 83, 84, 85, 86, 87, 88, 89, 90, 91, 92, 93,

94, 95, 96, 97, 98, 99, 100, 101, 102, 103, 104, 105, 106, 107, 108, 109, 110,

111, 112, 113, 114, 115, 116, 117, 118, 119, 120, 121, 122, 123, 124, 125, 126,

127, 128, 129, 130, 131, 132, 133, 134, 135, 136, 137, 138, 139, 140, 141, 142,

143, 144, 145, 146, 147, 148, 149, 150, 151, 152, 153, 154, 155, 156, 157, 158,

159, 160, 161, 162, 163, 164, 165, 166, 167, 168, 169, 170, 171, 172, 173, 174, 175]

Şüpheli unsurlar:/İsimler (1): [200]

guguklu sandbox

Korumalı alan, test edilmemiş veya güvenilmeyen programların davranışını güvenli, gerçekçi bir ortamda kontrol etmek için kullanılır. Dosyayı koyduktan sonra guguklu sandbox, birkaç dakika içinde bu araç ilgili tüm bilgileri ve davranışları ortaya çıkaracaktır. Kötü amaçlı yazılımlar, saldırganların ana silahıdır ve guguk kuşu sahip olunabilecek en iyi savunmadır. Günümüzde, bir kötü amaçlı yazılımın bir sisteme girdiğini bilmek ve onu kaldırmak yeterli değildir ve iyi bir güvenlik analisti, işletim sistemi üzerindeki etkisini, tüm bağlamını ve ana hedeflerini belirlemek için programın davranışını analiz etmeli ve incelemelidir.

Kurulum

Cuckoo, bu aracı resmi web sitesinden indirerek Windows, Mac veya Linux işletim sistemlerine kurulabilir: https://cuckoosandbox.kuruluş/

Cuckoo'nun sorunsuz çalışması için birkaç Python modülü ve kütüphanesi kurulmalıdır. Bu, aşağıdaki komutlar kullanılarak yapılabilir:

ubuntu@ubuntu:~ sudo apt-get yükleme python python-pippython-dev mongodb postgresql libpq-dev

Cuckoo'nun programın ağ üzerindeki davranışını ortaya çıkaran çıktıyı göstermesi için, aşağıdaki komut kullanılarak kurulabilen tcpdump gibi bir paket dinleyicisi gerekir:

ubuntu@ubuntu:~ sudo apt-get install tcpdumpİstemcileri ve sunucuları uygulamak üzere Python programcısına SSL işlevselliği vermek için m2crypto kullanılabilir:

ubuntu@ubuntu:~ sudo apt-get install m2cryptokullanım

Cuckoo, PDF'ler, kelime belgeleri, yürütülebilir dosyalar vb. dahil olmak üzere çeşitli dosya türlerini analiz eder. En son sürümle, bu araç kullanılarak web siteleri bile analiz edilebilir. Guguk kuşu ayrıca ağ trafiğini düşürebilir veya bir VPN üzerinden yönlendirebilir. Bu araç, ağ trafiğini veya SSL etkin ağ trafiğini bile boşaltır ve bu, yeniden analiz edilebilir. PHP komut dosyaları, URL'ler, html dosyaları, görsel temel komut dosyaları, zip, dll dosyaları ve hemen hemen tüm diğer dosya türleri Cuckoo Sandbox kullanılarak analiz edilebilir.

Cuckoo'yu kullanmak için bir örnek göndermeli ve ardından etkisini ve davranışını analiz etmelisiniz.

İkili dosyaları göndermek için aşağıdaki komutu kullanın:

# guguk kuşu gönderBir URL göndermek için aşağıdaki komutu kullanın:

# guguk kuşu gönderAnaliz için bir zaman aşımı ayarlamak için aşağıdaki komutu kullanın:

# guguk kuşu gönderme zaman aşımı=60sBelirli bir ikili dosya için daha yüksek bir özellik ayarlamak için aşağıdaki komutu kullanın:

# guguk kuşu gönder -- öncelik 5Cuckoo'nun temel sözdizimi aşağıdaki gibidir:

# guguk kuşu --package exe --options argümanları=dosometaskAnaliz tamamlandığında, dizinde bir dizi dosya görülebilir "CWD/depolama/analiz" Sağlanan numuneler üzerinde analiz sonuçlarını içeren. Bu dizinde bulunan dosyalar aşağıdakileri içerir:

- analiz.günlük: Çalışma zamanı hataları, dosyaların oluşturulması vb. gibi analiz sırasındaki süreç sonuçlarını içerir.

- Hafıza.çöplük: Tam bellek dökümü analizini içerir.

- dökümü.pcap: tcpdump tarafından oluşturulan ağ dökümünü içerir.

- Dosyalar: Kötü amaçlı yazılımın üzerinde çalıştığı veya etkilediği her dosyayı içerir.

- Dump_sorted.pcap: Kolay anlaşılır bir döküm biçimi içerir.TCP akışını aramak için pcap dosyası.

- Kütükler: Oluşturulan tüm günlükleri içerir.

- Çekimler: Kötü amaçlı yazılım işleme sırasında veya kötü amaçlı yazılımın Cuckoo sisteminde çalıştığı süre boyunca masaüstünün anlık görüntülerini içerir.

- Tlsmaster.Txt: Kötü amaçlı yazılımın yürütülmesi sırasında yakalanan TLS ana sırlarını içerir.

Sonuç

Linux'un virüssüz olduğuna veya bu işletim sistemine kötü amaçlı yazılım bulaşma şansının çok nadir olduğuna dair genel bir algı var. Web sunucularının yarısından fazlası Linux veya Unix tabanlıdır. Web sitelerine ve diğer internet trafiğine hizmet veren çok sayıda Linux sistemiyle, saldırganlar Linux sistemleri için kötü amaçlı yazılımlarda büyük bir saldırı vektörü görüyor. Bu nedenle, AntiVirus motorlarının günlük kullanımı bile yeterli olmaz. Kötü amaçlı yazılım tehditlerine karşı savunmak için birçok Antivirüs ve uç nokta güvenlik çözümü mevcuttur. Ancak bir kötü amaçlı yazılımı manuel olarak analiz etmek için, REMnux ve Cuckoo Sandbox mevcut en iyi seçenekler. REMnux, hafif, kurulumu kolay bir dağıtım sisteminde çok çeşitli araçlar sunar; bu, herhangi bir adli araştırmacı için kötü amaçlı yazılımlar için her türden kötü amaçlı dosyayı analiz etmede harika olacaktır. Bazı çok kullanışlı araçlar zaten ayrıntılı olarak açıklanmıştır, ancak REMnux'un sahip olduğu tek şey bu değil, buzdağının sadece görünen kısmı. REMnux dağıtım sistemindeki en kullanışlı araçlardan bazıları şunlardır:

Şüpheli, güvenilmeyen veya üçüncü taraf bir programın davranışını anlamak için bu araç, aşağıdaki gibi güvenli ve gerçekçi bir ortamda çalıştırılmalıdır: guguklu sandbox, ana bilgisayar işletim sistemine zarar verilmemesi için.

Ağ kontrollerini ve sistem güçlendirme tekniklerini kullanmak, sisteme ekstra bir güvenlik katmanı sağlar. Sisteminize yönelik kötü amaçlı yazılım tehditlerinin üstesinden gelmek için olay yanıtı veya dijital adli inceleme teknikleri de düzenli olarak yükseltilmelidir.

Phenquestions

Phenquestions