Bu tür saldırılara bir örnek, bir kurbanın bir wifi ağına giriş yapması ve aynı ağdaki bir saldırganın bir balık tutma sayfasında kullanıcı kimlik bilgilerini vermesini sağlamasıdır. Phishing olarak da bilinen bu teknikten özellikle bahsedeceğiz.

Kimlik doğrulama ve kurcalama algılama yoluyla algılanabilmesine rağmen, birçok bilgisayar korsanı tarafından şüphelenmeyen kişilerden kurtulmayı başaran yaygın bir taktiktir. Bu nedenle, herhangi bir siber güvenlik meraklısı için nasıl çalıştığını bilmeye değer.

Burada sunduğumuz gösteri hakkında daha açık olmak gerekirse, hedefimizden gelen trafiği yanlış bir web sayfasına yönlendiren ortadaki adam saldırılarını kullanacağız ve WiFI şifrelerini ve kullanıcı adlarını açığa çıkaracağız.

Prosedür

Kali Linux'ta MITM saldırılarını yürütmek için çok uygun daha fazla araç olmasına rağmen, burada her ikisi de Kali Linux'ta önceden yüklenmiş yardımcı programlar olarak gelen Wireshark ve Ettercap kullanıyoruz. Gelecekte kullanabileceğimiz diğerlerini tartışabiliriz.

Ayrıca okuyucularımıza bu saldırıyı gerçekleştirirken kullanmalarını önerdiğimiz Kali Linux saldırısını canlı olarak gösterdik. Yine de, VirtualBox'ta Kali kullanarak aynı sonuçları elde etmeniz mümkündür.

Ateşleme Kali Linux

Başlamak için Kali Linux makinesini başlatın.

Ettercap'ta DNS yapılandırma dosyasını ayarlayın

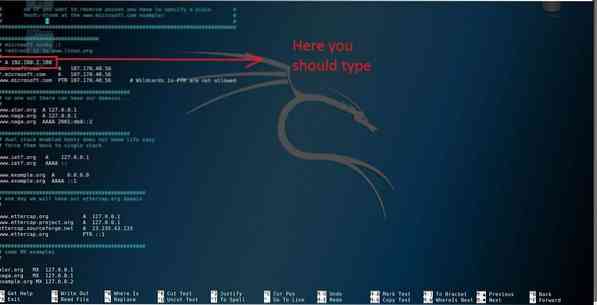

Komut terminalini kurun ve istediğiniz düzenleyiciye aşağıdaki sözdizimini yazarak Ettercap'ın DNS yapılandırmasını değiştirin.

$ gedit /etc/ettercap/etter.dnsDNS yapılandırma dosyası görüntülenecektir.

Ardından, adresinizi terminale yazmanız gerekecek

>* 10.0.2.15

Ne olduğunu bilmiyorsanız yeni bir terminalde ifconfig yazarak IP adresinizi kontrol edin.

Değişiklikleri kaydetmek için ctrl+x tuşlarına basın ve alttaki (y) tuşlarına basın.

Apache sunucusunu hazırlayın

Şimdi sahte güvenlik sayfamızı Apache sunucusunda bir konuma taşıyacağız ve çalıştıracağız. Sahte sayfanızı bu apache dizinine taşımanız gerekecek.

HTML dizinini biçimlendirmek için aşağıdaki komutu çalıştırın:

$ Rm /Var/Www/Html/*Sırada, sahte güvenlik sayfanızı kaydetmeniz ve bahsettiğimiz dizine yüklemeniz gerekecek. Yüklemeyi başlatmak için terminale aşağıdakini yazın:

$ mv /root/Masaüstü/sahte.html /var/www/htmlŞimdi aşağıdaki komutla Apache Sunucusunu çalıştırın:

$ sudo hizmeti apache2 başlangıcıSunucunun başarıyla başlatıldığını göreceksiniz.

Ettercap eklentisi ile sızdırma

Şimdi Ettercap'ın nasıl devreye gireceğini göreceğiz. Ettercap ile DNS sahtekarlığı yapacağız. Yazarak uygulamayı başlatın:

$ettercap -G

Bunun, gezinmeyi çok daha kolay hale getiren bir GUI yardımcı programı olduğunu görebilirsiniz.

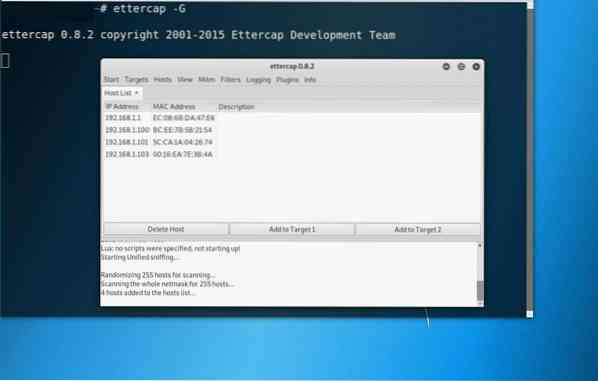

Eklenti açıldıktan sonra, 'sniff alt' düğmesine basarsınız ve United sniffing'i seçersiniz

Şu anda kullanımda olan ağ arayüzünü seçin:

Bu setle, ana bilgisayar sekmelerine tıklayın ve listelerden birini seçin. Uygun bir ana bilgisayar yoksa, daha fazla seçenek görmek için tarama ana bilgisayarına tıklayabilirsiniz.

Ardından, kurbanı hedef 2 olarak belirleyin ve IP adresinizi de hedef 1 olarak belirleyin. Tıklayarak kurbanı belirleyebilirsiniz hedef iki-düğmesine ve ardından hedef düğmesine ekle.

Ardından, mtbm sekmesine basın ve ARP zehirlenmesini seçin.

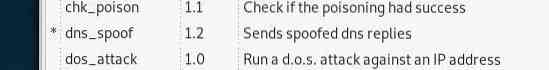

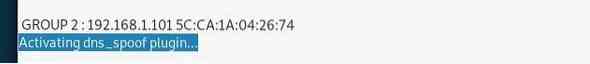

Şimdi Eklentiler sekmesine gidin ve “Eklentileri yönetin” bölümüne tıklayın ve ardından DNS sahtekarlığını etkinleştirin.

Ardından, nihayet saldırıya başlayabileceğiniz başlat menüsüne gidin.

Wireshark ile Https trafiğini yakalamak

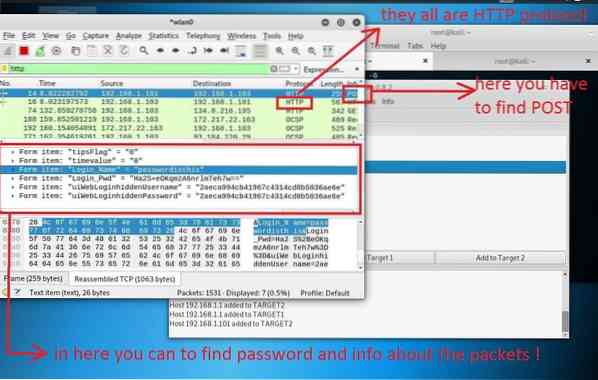

Her şeyin eyleme dönüştürülebilir ve alakalı sonuçlara ulaştığı yer burasıdır.

https trafiğini çekmek için Wireshark'ı kullanacağız ve ondan şifreleri almaya çalışacağız.

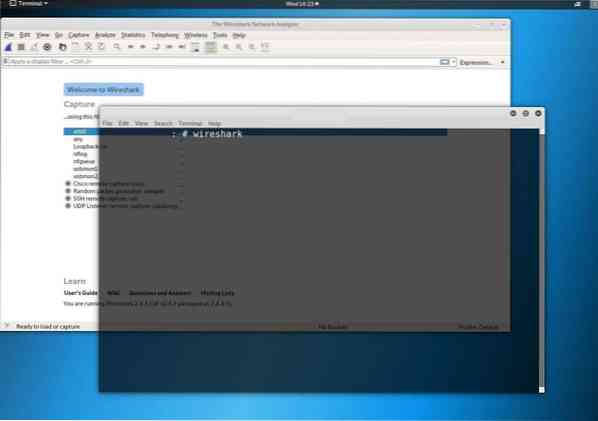

Wireshark'ı başlatmak için yeni bir terminal çağırın ve Wireshark'a girin.

Wireshark çalışır durumda ve çalışır durumdayken, Apply a display filter (Görüntüleme filtresi uygula) alanına HTTP yazarak https paketleri dışındaki tüm trafik paketlerini filtrelemesi için talimat vermelisiniz ve enter tuşuna basmalısınız.

Şimdi, Wireshark diğer tüm paketleri yok sayacak ve yalnızca https paketlerini yakalayacaktır

Şimdi, açıklamasında "post" kelimesini içeren her pakete dikkat edin:

Sonuç

Hacking hakkında konuştuğumuzda, MITM geniş bir uzmanlık alanıdır. Belirli bir MITM saldırısı türünün, yaklaşılabilecek birkaç farklı benzersiz yolu vardır ve aynısı kimlik avı saldırıları için de geçerlidir.

Gelecekte umutları olabilecek bir sürü ilginç bilgiyi elde etmenin en basit ama çok etkili yolunu inceledik. Kali Linux, bir amaca hizmet eden yerleşik yardımcı programları ile 2013'te piyasaya sürülmesinden bu yana bu tür şeyleri gerçekten kolaylaştırdı.

neyse şimdilik bu kadar. Umarım bu hızlı öğreticiyi faydalı bulmuşsunuzdur ve umarız kimlik avı saldırılarına başlamanıza yardımcı olmuştur. MITM saldırıları hakkında daha fazla eğitim için buralarda kalın.

Phenquestions

Phenquestions