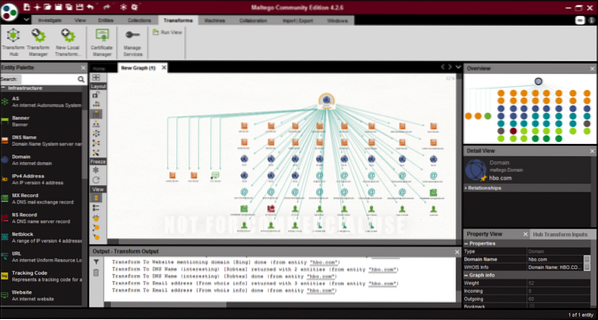

maltego

Maltego, Paterva tarafından oluşturuldu ve açık kaynaklı bilgileri toplamak ve incelemek için kolluk kuvvetleri, güvenlik uzmanları ve sosyal mühendisler tarafından kullanılıyor. Çeşitli kaynaklardan büyük miktarda bilgi toplayabilir ve grafiksel, görülmesi kolay sonuçlar üretmek için farklı teknikler kullanabilir. Maltego, açık kaynaklı verilerin araştırılması için bir dönüşüm kitaplığı sağlar ve bu verileri ilişki analizi ve veri madenciliği için uygun bir grafik biçiminde temsil eder. Bu değişiklikler yerleşiktir ve aynı şekilde ihtiyaca bağlı olarak değiştirilebilir.

Maltego Java ile yazılmıştır ve her işletim sistemiyle çalışır. Kali Linux'ta önceden yüklenmiş olarak gelir. Maltego, ilgili tüm detayları temsil eden hoş ve anlaşılması kolay varlık-ilişki modeli nedeniyle yaygın olarak kullanılmaktadır. Bu uygulamanın temel amacı, insanlar, web sayfaları veya kuruluşların etki alanları, ağlar ve internet altyapısı arasındaki gerçek dünya ilişkilerini araştırmaktır. Uygulama ayrıca sosyal medya hesapları, açık kaynaklı istihbarat API'leri, kendi kendine barındırılan Özel Veriler ve Bilgisayar Ağları Düğümleri arasındaki bağlantıya da odaklanabilir. Farklı veri iş ortaklarının entegrasyonlarıyla Maltego, veri erişimini inanılmaz ölçüde genişletiyor.

Keşif

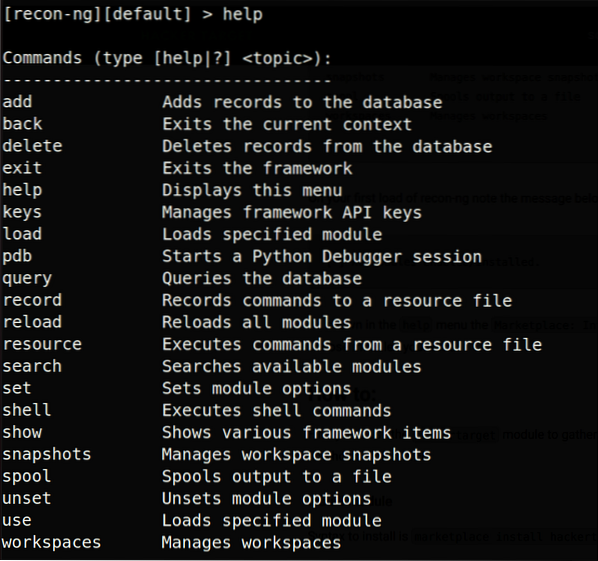

Recon-ng, Metasploit ile aynı olan bir gözetim aracıdır. Recon-ng komut satırından çalıştırılıyorsa, seçenekleri yapılandırabileceğiniz ve farklı rapor formları için raporları yeniden yapılandırabileceğiniz ve çıktı alabileceğiniz kabuk gibi bir ortama gireceksiniz. Recon-ng'nin sanal konsolu tarafından komut tamamlama ve bağlamsal destek gibi çeşitli yardımcı özellikler sunulmaktadır. Bir şeyi hacklemek istiyorsanız Metasploit kullanın. Kamuya açık bilgi toplamak istiyorsanız, gözetimi gerçekleştirmek için Sosyal Mühendislik Araç Setini ve Keşif'i kullanın.

Recon-ng Python'da yazılmıştır ve bağımsız modülleri, anahtar listesi ve diğer modülleri esas olarak veri toplama için kullanılır. Bu araç, çevrimiçi arama motorlarını, eklentileri ve hedef bilgileri toplamaya yardımcı olabilecek API'leri kullanan birkaç modülle önceden yüklenmiştir. Yeniden yapılandırma, kesme ve yapıştırma gibi, zaman alan OSINT işlemlerini otomatikleştirir. Recon-ng, araçlarının tüm OSINT toplama işlemlerini gerçekleştirebileceğini önermez, ancak daha yaygın hasat biçimlerinin çoğunu otomatikleştirmek için kullanılabilir ve hala manuel olarak yapılması gereken şeyler için daha fazla zaman sağlar.

Recon-ng'yi yüklemek için aşağıdaki komutu kullanın:

[e-posta korumalı]:~$ sudo apt install recon-ng[e-posta korumalı]:~$ keşif

Kullanılabilir komutları listelemek için yardım komutunu kullanın:

Bir hedefin bazı alt alanlarını toplamamız gerektiğini varsayalım. Bunu yapmak için “hacker target” adlı bir modül kullanacağız.

[recon-ng][varsayılan][hackertarget] > seçenekleri göster

[recon-ng][varsayılan][hackertarget] > google kaynağını ayarla.com

Şimdi, program ilgili bilgileri toplayacak ve hedef setin tüm alt alanlarını gösterecektir.

Şodan

İnternette, özellikle de Nesnelerin İnterneti'nde (IoT) herhangi bir şey bulmak için en uygun arama motoru Shodan'dır. Google ve diğer arama motorları yalnızca İnternet'te arama yaparken, Shodan web kameraları, özel jetlere su temini, tıbbi ekipman, trafik ışıkları, enerji santralleri, plaka okuyucular, akıllı TV'ler, klimalar ve aklınıza gelebilecek her şey dahil hemen hemen her şeyi dizine ekler. bunun internete bağlı. Shodan'ın en büyük yararı, savunucuların savunmasız makineleri kendi ağlarında bulmalarına yardımcı olmasıdır. Bazı örneklere bakalım:

- Hawaii'de Apache sunucularını bulmak için:

apache şehri:"Hawaii" - Belirli bir alt ağda Cisco cihazlarını bulmak için:

cisco ağı:”214.223.147.0/24”

Web kameraları, varsayılan şifreler, yönlendiriciler, trafik ışıkları ve daha fazlasını, daha basit, daha net ve kullanımı daha kolay olduğu için basit aramalarla bulabilirsiniz.

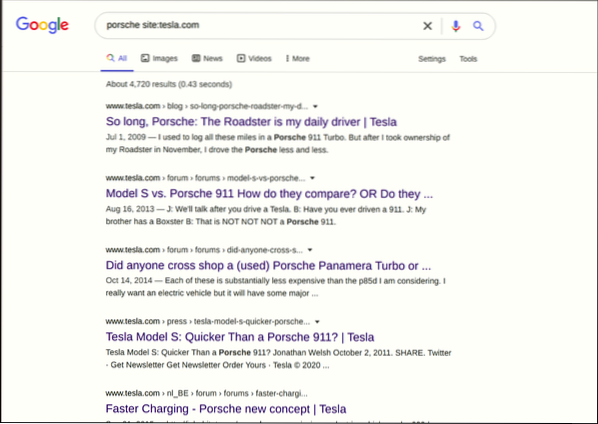

Google Dorks

Google korsanlığı veya Google doking, bir web sitesinin yapılandırmasındaki ve makine kodundaki güvenlik kusurlarını belirlemek için Google Arama ve diğer Google uygulamalarını kullanan bir bilgisayar korsanlığı taktiğidir. "Google korsanlığı", arama sonuçlarında benzersiz metin dizeleri bulmak için özel Google arama motoru operatörlerini kullanmayı içerir.

İnternette özel bilgileri bulmak için Google Dork'u kullanan bazı örnekleri inceleyelim. tanımlamanın bir yolu var .İnternette istemeden açığa çıkan LOG dosyaları. bir .LOG dosyası, sistem parolalarının neler olabileceğine veya var olabilecek farklı sistem kullanıcısı veya yönetici hesaplarına ilişkin ipuçları içerir. Google arama kutunuza aşağıdaki komutu yazdığınızda, açıkta kalan ürünlerin bir listesini bulacaksınız .2017 yılından önceki LOG dosyaları:

Aşağıdaki arama sorgusu, belirtilen metni içeren tüm web sayfalarını bulacaktır:

intitle:admbook intitle:Fversion dosya türü:phpDiğer bazı çok güçlü arama operatörleri şunları içerir:

- inurl: URL'de belirtilen terimleri arar.

- filetypes: Herhangi bir dosya türü olabilen belirli dosya türlerini arar.

- site: Aramayı tek bir siteyle sınırlar

casus

Spyse, internet varlıklarını hızlı bir şekilde bulmak ve harici tanımlama yapmak için kullanılabilen bir siber güvenlik arama motorudur. Spyse'ın avantajı kısmen, veri toplama sorgularında uzun tarama süreleri sorununu ortadan kaldıran veritabanı metodolojisinden kaynaklanmaktadır. Aynı anda çalışan birkaç hizmet ve geri döndürülmesi çok uzun sürebilen raporlarla siber güvenlik uzmanları, taramanın ne kadar verimsiz olabileceğini biliyor olabilir. Siber güvenlik uzmanlarının bu harika arama motoruna yönelmesinin ana nedeni budur. Spyse arşivi, anında indirilebilen yedi milyardan fazla önemli veri belgesine sahiptir. Verileri 250 parçaya bölünmüş 50 yüksek işlevli sunucuyu kullanan tüketiciler, mevcut en büyük ölçeklenebilir çevrimiçi veritabanından yararlanabilir.

Bu siber uzay arama motoru, ham veri sağlamanın yanı sıra internetin çeşitli alanları arasındaki ilişkiyi göstermeye de odaklanıyor.

biçerdöver

Harvester, Python tabanlı bir yardımcı programdır. Bu programı kullanarak, arama motorları, PGP anahtar sunucuları ve SHODAN cihaz veritabanları gibi adresler, alt etki alanları, yöneticiler, çalışan adları, bağlantı noktası numaraları ve bayraklar gibi çok sayıda kamu çıkışından bilgi alabilirsiniz. Bir davetsiz misafirin şirkette neler görebileceğini belirlemek istiyorsanız, bu araç yararlıdır. Bu, varsayılan Kali Linux aracıdır ve kullanmak için The Harvester'ı yükseltmeniz yeterlidir. Kurulum için aşağıdaki komutu verin:

[e-posta korumalı]:~$ sudo apt-get theharvesterThe Harvester'ın temel sözdizimi aşağıdaki gibidir:

[e-posta korumalı]:~$ hasatçı -d [alanAdı] -b [arama MotoruAdı / tümü][parametreler]Burada -d, aramak istediğiniz şirket adı veya etki alanıdır ve -b, LinkedIn, Twitter vb. gibi veri kaynağıdır. E-postaları aramak için aşağıdaki komutu kullanın:

[e-posta korumalı]:~$ hasatçı.py-d Microsoft.com -b hepsiSanal ana bilgisayarları arama yeteneği, hasat makinesinin bir başka büyüleyici özelliğidir. DNS çözümlemesi aracılığıyla uygulama, birkaç ana bilgisayar adının belirli bir IP adresiyle bağlı olup olmadığını doğrular. Bu bilgi çok önemlidir, çünkü tek bir ana bilgisayar için bu IP'nin güvenilirliği yalnızca güvenlik düzeyine değil, aynı IP'de barındırılan diğerlerinin ne kadar güvenli bir şekilde kablolandığına da bağlıdır. Aslında, bir saldırgan bunlardan birini ihlal ederse ve ağ sunucusuna erişirse, saldırgan diğer tüm ana bilgisayarlara kolayca girebilir.

ÖrümcekAyak

SpiderFoot, Açık Kaynak Bilgileri ve güvenlik açığı tespiti için “Shodan” ve “Have I Pwned” gibi platformlar da dahil olmak üzere birden fazla veri çıkışından IP'leri, etki alanlarını, e-posta adreslerini ve diğer analiz hedeflerini yakalamak için kullanılan bir platformdur. SpiderFoot, toplama sürecini otomatikleştirerek hedef hakkında bilgi bulma OSINT derleme sürecini basitleştirmek için kullanılabilir.

Bu süreci otomatikleştirmek için Spiderfoot, halka açık 100'den fazla bilgi kaynağını araştırır ve çeşitli sitelerden, e-posta adreslerinden, IP adreslerinden, ağ cihazlarından ve diğer kaynaklardan gelen tüm sınıflandırılmış bilgileri yönetir. Sadece hedefi belirtin, çalıştırılacak modülleri seçin ve Örümcek Ayak gerisini sizin için halletsin. Örneğin, Örümcek Ayak, çalışmakta olduğunuz bir konuda eksiksiz bir profil oluşturmak için gerekli tüm verileri toplayabilir. Çok platformludur, harika bir web arayüzüne sahiptir ve neredeyse 100'den fazla modülü destekler. SpiderFoot'u kurmak için aşağıda belirtilen Python modüllerini kurun:

[e-posta korumalı]:~$ sudo apt install pip[e-posta korumalı]:~$ pip kurulum lxml netaddr M2Crypto kirazlı mako istekleri bs4

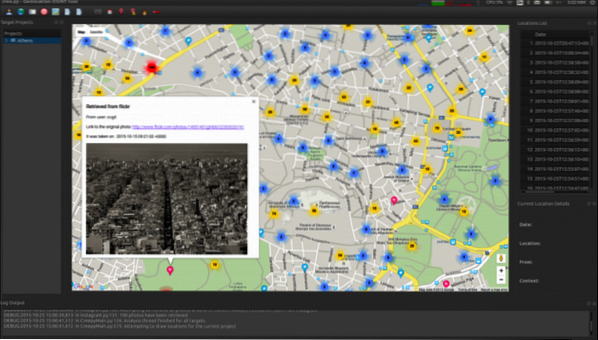

ürkütücü

Creepy, Geolocation için açık kaynaklı bir istihbarat platformudur. Çeşitli sosyal ağ sitelerini ve resim barındırma hizmetlerini kullanan Creepy, konum takibi hakkında bilgi toplar. Creepy daha sonra kesin konum ve zamana dayalı bir arama metodolojisi ile raporları harita üzerinde görüntüler. Dosyaları daha sonra CSV veya KML formatında dışa aktararak derinlemesine görüntüleyebilirsiniz. Creepy'nin kaynak kodu Github'da mevcuttur ve Python ile yazılmıştır. Resmi web sitesini ziyaret ederek bu harika aracı yükleyebilirsiniz:

http://www.yer ürkütücü.com/

Arayüzde iki özel sekme tarafından belirtilen Creepy'nin iki ana işlevi vardır: "harita görünümü" sekmesi ve "hedefler" sekmesi. Bu araç güvenlik personeli için çok kullanışlıdır. Creepy kullanarak hedefinizin davranışını, rutinini, hobilerini ve ilgi alanlarını kolayca tahmin edebilirsiniz. Bildiğiniz küçük bir bilgi çok önemli olmayabilir ama resmin tamamını gördüğünüzde hedefin bir sonraki hamlesini tahmin edebilirsiniz.

yapboz

Yapboz, bir şirketteki işçiler hakkında bilgi edinmek için kullanılır. Bu platform, Google, Yahoo, LinkedIn, MSN, Microsoft, vb. gibi büyük kuruluşlarla iyi performans gösterir., alan adlarından birini kolayca alabileceğimiz yer (örneğin, microsoft.com) ve ardından verilen şirketin çeşitli bölümlerindeki personelinden gelen tüm e-postaları derleyin. Tek dezavantajı, bu isteklerin jigsaw'da barındırılan Jigsaw veritabanına karşı başlatılmasıdır.com, bu yüzden yalnızca veritabanlarındaki keşfetmemize izin verdikleri bilgilere güveniyoruz. Büyük şirketler hakkında bilgi edinebilirsiniz, ancak daha az ünlü bir başlangıç şirketini araştırıyorsanız şansınız olmayabilir.

Nmap

Ağ Eşleştiricisi anlamına gelen Nmap, tartışmasız en önde gelen ve popüler sosyal mühendislik araçlarından biridir. Nmap, ağ trafiğinin hızlı ve kapsamlı taramalarını sağlamak için önceki ağ izleme araçlarını temel alır.

nmap'i kurmak için aşağıdaki komutu kullanın:

[e-posta korumalı]:~$ sudo apt install nmapNmap tüm işletim sistemleri için mevcuttur ve Kali ile önceden donatılmış olarak gelir. Nmap, IP paketlerini kullanarak bir ağ üzerinde çalışan ana bilgisayarları ve IP'leri algılayarak ve ardından bu paketleri ana bilgisayar ve IP'nin yanı sıra çalıştırdıkları işletim sistemleriyle ilgili ayrıntıları içerecek şekilde inceleyerek çalışır.

Nmap, küçük işletme ağlarını, kurumsal ölçekli ağları, IoT cihazlarını ve trafiğini ve bağlı cihazları taramak için kullanılır. Bu, bir saldırganın web sitenize veya web uygulamanıza saldırmak için kullanacağı ilk program olacaktır. Nmap, güvenlik açığı analizi ve ağ keşfi için yerel ve uzak ana bilgisayarlarda kullanılan ücretsiz ve açık kaynaklı bir araçtır.

Nmap'in ana özellikleri arasında bağlantı noktası algılama (belirli bir bağlantı noktasında çalışan olası yardımcı programları bildiğinizden emin olmak için), İşletim Sistemi algılama, IP bilgisi algılama (Mac adreslerini ve cihaz türlerini içerir), DNS çözümlemesini devre dışı bırakma ve ana bilgisayar algılama bulunur. Nmap, aktif ana bilgisayarı bir ping taraması yoluyla tanımlar, i.e., komutunu kullanarak nmap -sp 192.100.1.1/24, aktif ana bilgisayarların ve atanan IP adreslerinin bir listesini döndürür. Nmap'in kapsamı ve yetenekleri son derece geniş ve çeşitlidir. Aşağıdakiler, temel bir bağlantı noktası taraması için kullanılabilecek bazı komutları içerir:

Temel bir tarama için aşağıdaki komutu kullanın:

[e-posta korumalı]:~$ nmapBaşlık yakalama ve hizmet sürümü algılama taramaları için aşağıdaki komutu kullanın:

[e-posta korumalı]:~$ nmap -sP -sCİşletim Sistemi algılaması ve agresif taramalar için aşağıdaki komutu kullanın:

[e-posta korumalı]:~$ nmap -A -O-Sonuç

Açık Kaynak Zekası, Web'deki hemen hemen her şeyi bulmak için kullanabileceğiniz kullanışlı bir tekniktir. OSINT araçları hakkında bilgi sahibi olmak iyi bir şeydir, çünkü profesyonel çalışmalarınız için büyük etkileri olabilir. İnternette kaybolan insanları bulmak gibi OSINT kullanan bazı harika projeler var. Çok sayıda Zeka alt kategorisinden Açık Kaynak, düşük maliyeti ve son derece değerli çıktısı nedeniyle en yaygın kullanılanıdır.

Phenquestions

Phenquestions