HTTP ağ iletişimi ile ilgili birkaç TCP bağlantısı olduğundan, genellikle web kullanıcılarının tanımlanmasında yer alan bir yöntem vardır. Belirli bir yöntemin uygun olup olmadığı, başarılı kimlik doğrulamasının ardından bir web sunucusu tarafından kullanıcının tarayıcısına gönderilen bir oturum belirteci ile belirlenir. Oturum kimliği veya oturum belirteci, bir ziyaretçiye bir siteyi ilk ziyaretlerinde verilen, değişen uzunluklarda bir dizidir. Oturum kimliğini dahil etmenin birçok yolu vardır; alınan https isteğinin URL'sine veya başlığına işlenebilir veya bir çerez olarak saklanabilir.

Çoğu tarayıcı oturumu ve web uygulaması, oturum kimliği saldırılarına karşı hassastır, ancak çoğu, hemen hemen herhangi bir sistemi ele geçirmek için kullanılabilir.

Oturum ele geçirme saldırıları veya çerez ele geçirme saldırıları, bir sisteme erişim elde etmek için bir oturum belirtecini çalma veya taklit etme.

Bir oturum belirtecini tehlikeye atmanın birkaç farklı yolu vardır:

- Zayıf bir oturum belirteci tahmin ederek

- Oturum koklama yoluyla

- İstemci tarafı saldırılar (XSS, kötü amaçlı JavaScript Kodları, Truva Atları vb.).)

- Ortadaki adam (MITM) saldırıları (kimlik avı vb.).)

Bu makale, bir sistemin yukarıda belirtilen saldırılara açık olup olmadığını kontrol etmek için bir kalem testi oturumu yürütme konusunda kısa bir kılavuz sağlar.

Bazı ön koşullar:

- Bu testi gerçekleştirmek için önceden belirlenmiş bir yumuşak hedef

- Kali Linux'un güncel bir sürümünün kurulu olduğu yerel bir makine

- bir web tarayıcısı

Daha spesifik olarak, MITM saldırılarında kullanımlarıyla bilinen Ettercap, Hamster ve Ferret yerleşik yardımcı programlarını kullanacağız.

Ettercap'ı ateşleyin

İlk olarak, saldırı için hazırlanmamız gerekecek:

Kali Linux'ta Ettercap yardımcı programını açın. Bir GUI'de onunla çalışmak için bir terminal açın ve şunu yazın:

$ baş harfi -G

Ettercap GUI penceresi görüntülenecektir. Menüye gidin ve aşağıdaki pencerede gösterildiği gibi 'sniff>unisniff'i seçin:

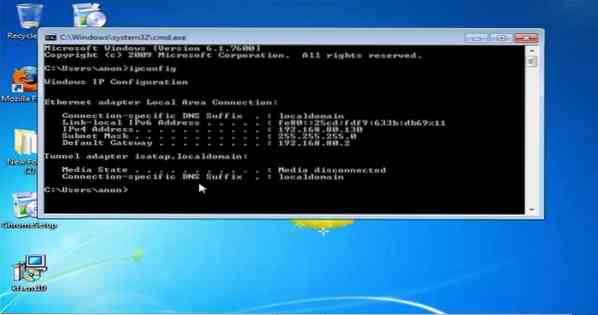

Ardından, diğerini kapatmadan yeni bir terminal açın ve aşağıdaki komutu yazın:

$ ifconfigYukarıdaki komutu girdikten sonra varsayılan ağ arayüzünüzü göreceksiniz. Şimdi kopyalayın ve Ettercap menüsünden seçin.

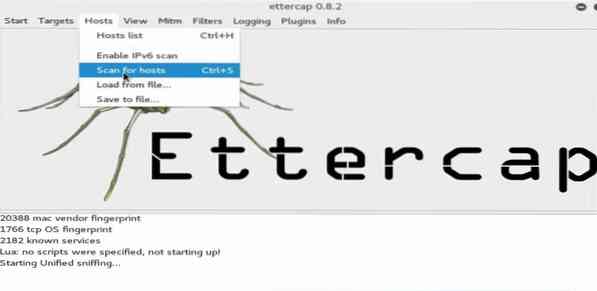

Bunu yaptıktan sonra, menüdeki 'host' düğmesine tıklayın ve 'host için tara' seçeneğini seçin. Ardından, tarama bitene kadar bekleyin.

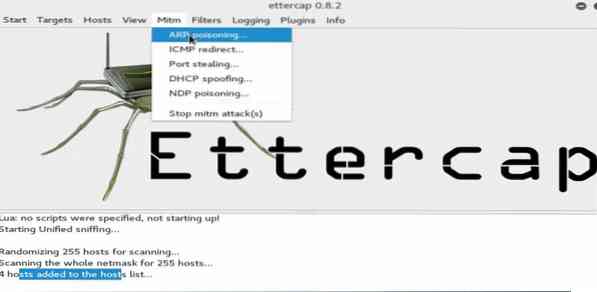

Sonuçlar burada gösterilecek. Alt menüden MITM sekmesine tıklayın ve 'ARP zehirlenmesi'ni seçin.'

Ardından, yeni açılan seçenekler sekmesini kullanarak makineye talimat verin. Yanındaki kutuyu işaretleyerek 'uzak ağı kokla' seçeneğini etkinleştirin.

Ardından menüden başlat düğmesine basarak saldırıya geçin. Makineniz artık uzak ağınıza bağlı herhangi bir sistem için koklamaya başlayacak.

Ettercap saldırı için hazır olduğuna göre, arka planda çalışır durumda bırakın ve Gelincik aracını başlatmaya devam edin.

Ferret eklentisini başlatın

Ferret eklentisini başlatmak için yeni bir terminal açın ve aşağıdaki sözdizimini yazın, ardından Enter'a basın:

$ gelincik -i eth0

Artık gelincik aracını da başarıyla başlattınız. Ardından, bu pencereyi simge durumuna küçülteceğiz ve Hamster eklentisini çalıştıracağız.

Hamster'ı Başlat

Aşağıdakileri yeni bir komut terminaline yazarak Hamster'ı başlatın:

$ hamster

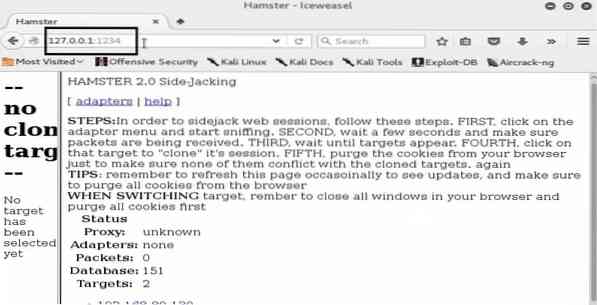

Bu, bizim durumumuzda [IP adresi] ve [port numarası] olan geri döngü IP'sini dinleyecektir

Ardından, web tarayıcısını çalıştırın ve Hamster için web arayüzünü kurmak için bağlantı noktası numarasını ve geri döngü IP'sini URL terminaline yazın:

Hazırlanan Hamster yardımcı programı ile artık adaptörleri yapılandırmamız gerekiyor. Tarayıcının menüsündeki seçeneklere gidin ve 'eth0' üzerine tıklayın ve tarayıcı bazı sonuçlar verene kadar bekleyin:

Sonuçlar ortaya çıktıktan sonra dikkatlice inceleyin. Kendiniz de dahil olmak üzere bir sürü IP adresi göreceksiniz.

Burada, ağımız üzerinde (Windows 7 işletim sistemine sahip) bir yerel makineyi hedefimiz olarak belirledik ve onun IP'si de gösterilen sonuçlarda gösteriliyor. Hedef makinenizin IP adresinin algılanıp algılanmadığını kontrol edin.

Ardından, Hamster web arayüzünde hedef IP adresini seçeceğiz. Tarayıcıda kaydedilen çerezler ve oturumlar size gösterilecektir.

Kurbanın Web Geçmişine Bakın

Oturumlarda neler olup bittiğini, hangi web sitelerine erişildiğini, kullanıcının özel sohbet günlüklerini, dosya aktarım geçmişini vb. görmek için kaydedilen çerezlerin her birine tıklayabilirsiniz. Çok fazla çereze sahip olmanız muhtemel olduğundan burada çok fazla bilgi çıkarabilirsiniz.

Ortalığı karıştır ve eline ne geçebileceğini gör. Ve unutmayın, burada kalem testi yaptığınız sistemde yapabileceğiniz her şeyi bir bilgisayar korsanı da yapabilir, bu da bir sistemin bu kadar basit saldırılara ne kadar eğilimli olabileceğini gösterir.

Sonuç

Umarım bu kılavuz, ilk oturum kimliği saldırınızı gerçekleştirmenize yardımcı olmuştur. Oturum kimliği saldırılarıyla ilgili daha fazla takiple hemen geri döneceğiz, bu nedenle daha fazla güncelleme için geri gelmeye devam edin ve bu arada blogumuzdaki MITM saldırısıyla ilgili makalelere göz atın.

Phenquestions

Phenquestions