ssh - Sayfa 3

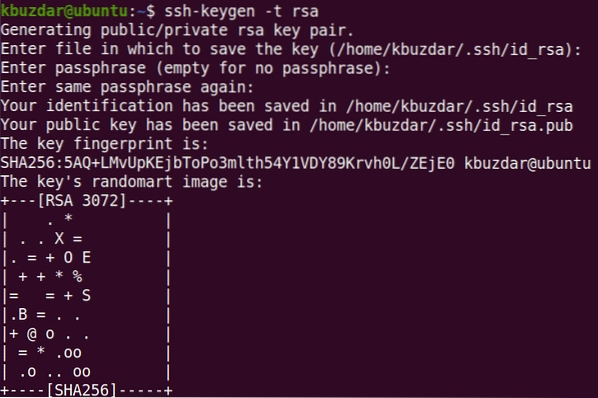

Şifresiz SSH Kurulumu

SSH, komutları ve programları çalıştırmak için sunucularda uzaktan oturum açmak için kullanılır. Parola doğrulama ve ortak anahtar doğrulama yoluyla u...

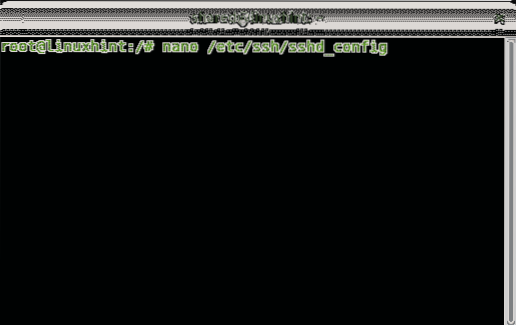

Multiple Ways to Secure SSH Server

Secure Shell is a network communication protocol used for encrypted communication and remote administration between client and server. It is a multi-p...

Disabling root ssh on Debian

Since the root user is universal for all Linux and Unix systems it was always the preferred bruteforce victim by hackers to access systems. To brutefo...

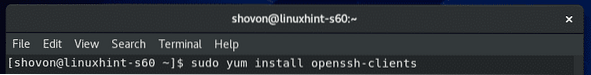

CentOS 8'de SSH Nasıl Etkinleştirilir

Bu yazımda size CentOS 8 sunucusuna SSH istemci ve sunucu araçlarının nasıl kurulacağını ve CentOS 8 üzerinde SSH sunucusunun nasıl yapılandırılacağın...

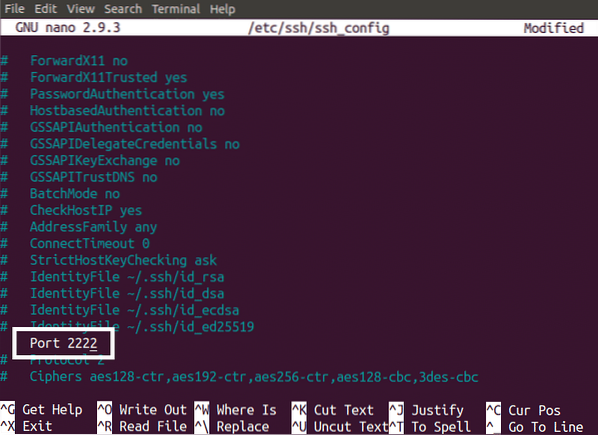

Varsayılan SSH Bağlantı Noktasını Nasıl ve Neden Değiştirirsiniz?

SSH olarak da bilinen Secure Shell, sunucuya uzaktan erişmek için kullanılabilen bir ağ protokolüdür. İstemci ve sunucu arasında gerçekleşen iletişim ...

Configure SSH X11 Forwarding on Debian 10

OpenSSH server on Debian 10 supports X11 Forwarding. So, you can not only manage your server remotely via SSH, you can also install a graphical user i...

Enable SSH on Debian 10

You can use SSH to access to your Debian 10 server or desktop remotely. You can install new software packages, configure them, monitor your Debian 10 ...

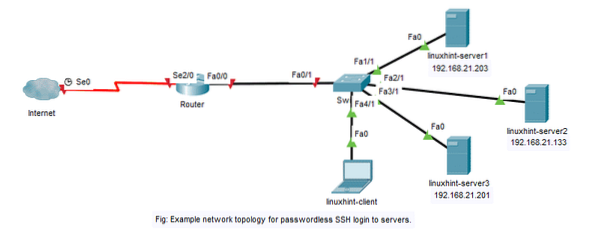

Setup Passwordless Login to Servers via SSH

As a Linux system administrator, you will be configuring and tweaking a lot of Linux servers frequently. So, you have to SSH into all these servers, i...

Brute force against SSH and FTP services

Bruteforce is among the oldest hacking techniques, it is also one of the simplest automated attacks requiring minimum knowledge and intervention by th...

Phenquestions

Phenquestions