H.D.Bir ağ güvenliği uzmanı olan Moore, 2003 yılında Perl'de Metasploit'i hazırladı. Bunu, sürekli manuel doğrulama gereksinimini ortadan kaldıran otomatik bir sömürü aracı olarak tasarladı. İlk sürüm, sınırlı sayıda istismarla piyasaya sürüldü. Daha sonra, birçok siber güvenlik uzmanının projeyi daha da geliştirmesine izin veren Ruby'ye uyarlandı. 2006 yılına kadar, çerçeve 200'den fazla istismardan oluşuyordu.

Bu yazıda, önce Metasploit çerçevesini tanıtacağız, çeşitli arayüzlerini ve bileşenlerini kapsayacak ve Metasploit Çerçevesi ile arama motorlarında e-posta adreslerini aramayı gerektirecek yüzey düzeyinde bir görev gerçekleştireceğiz.

Metasploit Bileşenlerine Kısa Bir Giriş

Bazıları arayüzler Etkileşim kurabileceğiniz Metasploit Çerçevesi şunları içerir:

- msfconsole - gezinme ve manipülasyona izin veren etkileşimli bir kabuk

- msfcli - terminali/cmd'yi çağırır

- msfgui - Metasploit Framework Grafik Kullanıcı Arayüzü anlamına gelir

- silahlanma - Metasploit görevlerini kolaylaştıran Java tabanlı bir GUI aracı

- Metasploit Topluluk Web Arayüzü - bu arayüz, kalem testi çerçevesini optimize etmek için eapid7 tarafından geliştirilmiştir

Ayrıca, birkaç tane var modüller Metasploit'in işlevselliğini artıran.

Modüller

Modüller, Metasploit çerçevesinin istismar ve tarama görevlerini gerçekleştirmek için kullandığı kod parçacıklarıdır. Metasploit çerçevesi aşağıdaki modülleri içerir:

sömürmek: saldırgana hedef sisteme erişim vererek istismarı başlatan modüller. Güvenliği ihlal edilmiş sistemin içine girdikten sonra, faydalı yük modülünü yükleyerek istismarlar istismara başlar.

yük: Çerçeve tarafından enjekte edildikten sonra, bir yük modülü, saldırganın sistemde gezinmesine ve sisteme ve sistemden veri aktarmasına izin verir. Bu tür eylemler söz konusu olduğunda serbestlik derecesi, yükün mimarisine ve ihlal edilen sistemin işletim sistemine ne kadar uygun olduğuna bağlıdır.

Yardımcı: Yardımcı modüller, port tarama, bulanıklaştırma, keşif, dos saldırıları vb. gibi keyfi, tek seferlik eylemler gerçekleştirmenize izin verir

Hayır: Geçersiz bir bellek konumuna indiğinde bir yük çökebilir. Bir Nop modülü, yük geçersiz bir konuma ulaşırsa, makine talimatlarını baştan döngüye sokarak bunun olmasını önler.

İleti: Kullanım sonrası, güvenliği ihlal edilmiş bir sisteme başarıyla girildikten sonra başlar. Posta modülleri, sistem içinde gezinmeyi kolaylaştırmak gibi, kullanım sonrasında yardımcı olan işlevleri içerir. Posta modülleri ayrıca ağlardaki diğer sistemlere saldırmanıza da olanak tanır.

Enkoderler: Kodlayıcıların temel amacı, sistem tarafından algılanmayı önlemektir. Bu modüller, sistemin, virüsten koruma veya güvenlik duvarından gelen kısıtlamalar gibi açıklardan yararlanmayı ve saldırıyı tehlikeye atabilecek belirli bir görevi gerçekleştirmesini engeller.

Dinleyiciler: Bu modüller, yük modülünden güvenliği ihlal edilmiş sisteme bağlantıları araştırır. Bu, bağlantıyı geliştirmeye ve Metasploit bileşenleri arasında ortaya çıkan koordinasyonu belirlemeye yardımcı olur.

Metasploit ile Sömürü

Artık Metasploit çerçevesini ve çeşitli bileşenlerini tanıttığımıza göre, sömürü ile başlayacağız.

Bir Arama Motorundan Herkese Açık E-posta Adreslerini Çıkarma

Bir arama motorundan bazı e-posta kimliklerini toplayarak başlayacağız

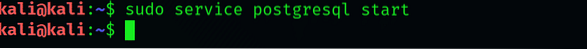

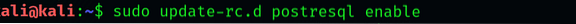

İlk olarak, PostgreSQL hizmetini etkinleştirdikten sonra, msfconsole arabirimi aracılığıyla Metasploit'i başlatın.

$ sudo hizmeti postgresql başlangıcı

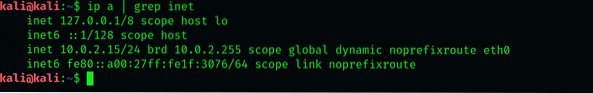

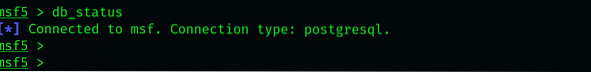

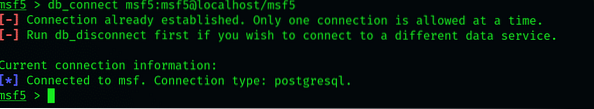

Tüm bunlar ayarlandığında, veritabanını msfconsole'a bağlamanız gerekir. Aşağıdaki komutu yazarak bağlantının kurulup kurulmadığını kontrol edin:

$ db_status

Umarım bağlantı kurulmuştur ve Metasploit gayet iyi çalışmaktadır. Durum böyle değilse, aşağıdaki komutu girerek yeniden deneyin ve veritabanı durumunu tekrar kontrol edin:

$ db_connect msf5:msf5@localhost/msf5

Bağlantı başarılı bir şekilde kurulmadıysa, yine de devam edebilirsiniz. Bazı gelişmiş özellikleri kaçıracak olsanız da, eldeki özellikler işi halletmek için yeterlidir

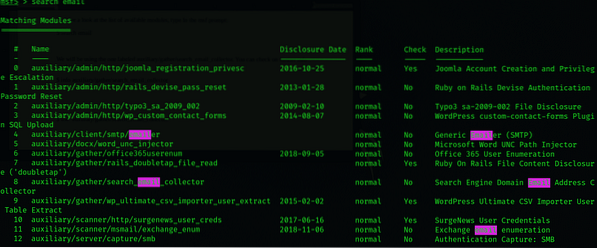

Kullanılabilir modüllerin listesine bakmak için msf komut istemini yazın:

$ arama e-postası

Yardımcı/gather/search_email_collector etiketli modülü kullanacağız. Aşağıdaki komutu yazarak bu modül hakkında daha fazla bilgi edinebilirsiniz:

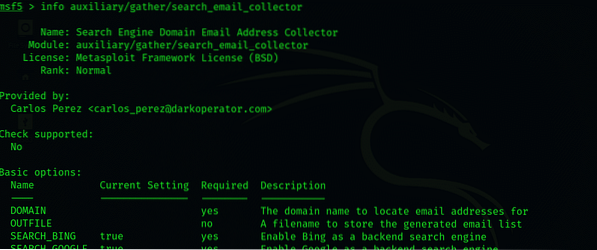

$ info yardımcı/topla/search_email_collector

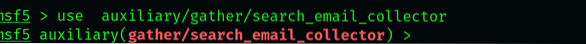

Modülü kullanmak için aşağıdaki komutu yazın:

$ yardımcı/topla/search_email_collector kullan

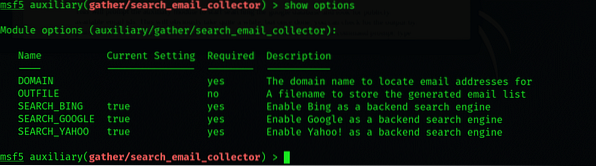

Bu modülle neler yapabileceğinizi görmek için aşağıdakileri girin:

$ seçenekleri göster

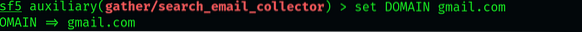

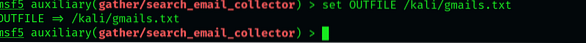

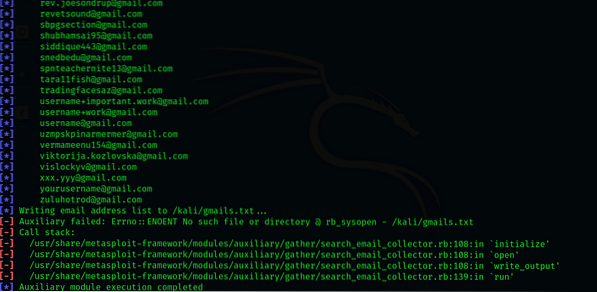

Ayıklamaya başlamak için önce etki alanını GMAIL kimliğine ayarlayın ve modüle dosyaları bir .robots.txt dosyası.

$ DOMAIN gmail'i ayarla.com

Ardından, aşağıdaki komutu yazın:

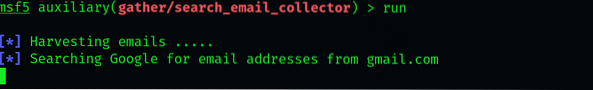

$ koşmak

Bu, yardımcı modülün Google veritabanını aramaya başlamasını ve herkese açık e-posta kimliklerini aramasını isteyecektir. Bu oldukça uzun sürecektir, ancak bir kez yapıldıktan sonra, seçilen atamaya giderek ve şu adrese erişerek çıktıyı kontrol edebilirsiniz .robots.txt dosyası. Dosyaya komut isteminden erişmek için aşağıdakini girin:

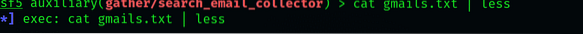

$ kedi gmail'leri.metin | Daha az

Sonuç

Yeni başlayanlar için bu kısa yol, Metasploit yüklerini tanımanızı sağlamakla ilgilidir. Makale, arama motorlarında e-posta kimliklerini aramak için msfconsole arayüzünü nasıl kullanacağınızı gösterdi. Sezgisel olduğu ve hızlı bir şekilde kavranması oldukça kolay olduğu için bu etkinliği özellikle seçtim. Ayrıca Metasploit'in sahip olduğu ek işlevleri ve kalem testi çalışmasındaki potansiyelini sınırlı ayrıntılı olarak açıkladım.

Umarım bu kısa kılavuzu faydalı bulmuşsunuzdur ve bu eğitim, kalem testi için bu karmaşık ve çok yönlü araca daha fazla bakmaya ilginizi çekmiştir.

Phenquestions

Phenquestions